München, Starnberg, 25. April 2024 - Sicherheitsprotokolle direkt in Softwareprozesse integrieren und reaktive Maßnahmen durch proaktive ersetzen, um Vorfälle zu verhindern...

Zur Ankündigung: Red Hat hat Updates für seine Red Hat Trusted Software Supply Chain Lösung angekündigt. Die Weiterentwicklung der Lösung soll es ermöglichen, die Sicherheit in der Software-Lieferkette zu verlagern und so Schwachstellen früher zu erkennen. Ziel ist es, Sicherheit in den Lebenszyklus der Softwareentwicklung einzubetten und die Softwareintegrität zu einem früheren Zeitpunkt in der Lieferkette zu erhöhen, während gleichzeitig Branchenvorschriften und Compliance-Standards eingehalten werden.

Laut IDC werden „bis 2027 75 Prozent der CIOs Cybersicherheitsmaßnahmen direkt in Systeme und Prozesse integrieren, um Schwachstellen proaktiv zu erkennen und zu neutralisieren und sich so gegen Cyberbedrohungen und Sicherheitsverletzungen zu wappnen“. Unternehmen gehen deshalb dazu über, Sicherheitsprotokolle direkt in ihre Softwareprozesse zu integrieren und ihre reaktiven Sicherheitsmaßnahmen durch proaktive zu ersetzen, um Sicherheitsverletzungen zu verhindern, bevor diese überhaupt passieren. (1)

Red Hat Trusted Software Supply Chain

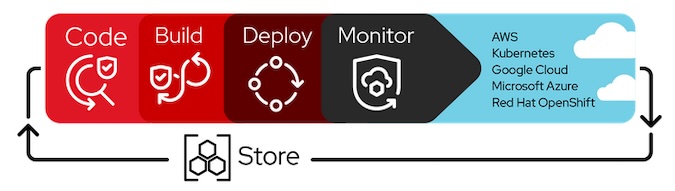

Die Lösung liefert Software und Services, die die Widerstandsfähigkeit von Unternehmen gegenüber Schwachstellen erhöhen können. Firmen können laut Entwickler ihre Software effizienter programmieren, bereitstellen, einsetzen und überwachen, indem sie bewährte Plattformen, vertrauenswürdige Inhalte und Echtzeit-Security nutzen.

Red Hat Trusted Artifact Signer basiert auf dem Open-Source-Projekt Sigstore, das von Red Hat gegründet wurde und jetzt Teil der Open Source Security Foundation ist. Es erhöht die Vertrauenswürdigkeit von Software-Artefakten, die die Software-Lieferkette durchlaufen, indem es Entwicklern und Beteiligten ermöglicht, die Artefakte mithilfe einer schlüssellosen Zertifizierungsstelle kryptografisch zu signieren und zu verifizieren. Dank der identitätsbasierten Signierung durch die Integration mit OpenID Connect können Unternehmen Vertrauen in die Authentizität und Integrität ihrer Software-Lieferkette haben, ohne den Aufwand und die Probleme, die mit der Verwaltung eines zentralisierten Schlüsselverwaltungssystems verbunden sind.

Entwicklungs- und Sicherheitsteams benötigen außerdem Transparenz und Einblick in das Risikoprofil der Codebasis einer Anwendung, um Sicherheitsbedrohungen und Schwachstellen proaktiv erkennen und minimieren zu können. Red Hat Trusted Profile Analyzer vereinfacht das Schwachstellenmanagement, indem es eine einheitliche Quelle für die Sicherheitsdokumentation bietet, einschließlich Software Bill of Materials (SBOM) und Vulnerability Exploitability Exchange (VEX). Unternehmen können die Zusammensetzung von Software-Assets und die Dokumentation von benutzerdefinierter, Drittanbieter- und Open-Source-Software verwalten und analysieren, ohne die Entwicklung zu verlangsamen oder die betriebliche Komplexität zu erhöhen.

Bildquelle: Red Hat Trusted Software Supply Chain

(1) Externer Link > https://www.redhat.com/en/solutions/trusted-software-supply-chain

Red Hat Trusted Application Pipeline kombiniert die Funktionen von Red Hat Trusted Profile Analyzer und Red Hat Trusted Artifact Signer mit Red Hat Developer Hub, der internen Entwicklerplattform von Red Hat, um sicherheitsorientierte Software-Supply-Chain-Funktionen bereitzustellen, die in Self-Service-Templates für Entwickler vorintegriert sind. Red Hat Trusted Application Pipeline besteht aus einem zentralen Developer Hub mit validierten Software-Vorlagen und integrierten Leitplanken, die das Onboarding eines sicherheitsorientierten „Golden Path“ standardisieren und beschleunigen, um das Vertrauen und die Transparenz der Code-Time zu erhöhen.

Unternehmen können das Angebot nutzen, um die Konformität der Pipeline zu verifizieren und Nachvollziehbarkeit sowie Auditierbarkeit im CI/CD-Prozess mit einer automatisierten Vertrauenskette, die Artefakt-Signaturen validiert und Provenance und Attestierungen bietet, zu gewährleisten. Unternehmensverträge mit Schwachstellen-Scans und Richtlinienprüfungen direkt in der CI/CD-Pipeline können verhindern, dass verdächtige Build-Aktivitäten in die Produktion gelangen. Diese Angebote sind als selbstverwaltete On-Premise-Funktionen verfügbar und können auf Anwendungsplattformen wie Red Hat OpenShift aufgesetzt oder separat genutzt werden, was den Entwicklern Flexibilität und Auswahlmöglichkeiten für ihre spezifischen Anforderungen bietet.

Zur Verfügbarkeit: Red Hat Trusted Artifact Signer und Red Hat Trusted Application Pipeline sind allgemein verfügbar. Red Hat Trusted Profile Analyzer ist als Tech-Preview erhältlich, die allgemeine Verfügbarkeit wird laut Anbieter für dieses Quartal erwartet.

Querverweis:

Unser Beitrag > Security laut Red Hat 'Global Customer Tech Trends 2024' Report weiter mit Top-Priorität

Unser Beitrag > Cohesity Data Cloud bekommt mit Red Hat Enterprise Linux eine neue Betriebssystem-Basis