Karlsruhe, Starnberg, 22. Dez. 2021 - Physisch von der Außenwelt isolierte Systeme können Attacken ausgesetzt sein; Projekt LaserShark am Karlsruher Institut für Technologie…

Zum Beitrag: Hacker greifen Computer mit Lasern an – das könnte eine Szene in einem James-Bond-Film sein, ist aber durchaus auch in der Wirklichkeit möglich. IT-Sicherheitsexperten am Karlsruher Institut für Technologie (KIT) demonstrierten dies im Projekt LaserShark: "Mit einem gerichteten Laser lassen sich Daten an bereits in Geräten verbaute Leuchtdioden übertragen. So können Angreifende über mehrere Meter heimlich mit physisch isolierten Systemen kommunizieren. LaserShark zeigt, dass sicherheitskritische IT-Systeme nicht nur informations- und kommunikationstechnisch, sondern auch optisch gut geschützt sein müssen.“ Anfang Dezember 2021 präsentierten Wissenschaftler des KIT sowie der TU Braunschweig und der TU Berlin bei der 37. „Annual Computer Security Applications Conference“ (ACSAC) das Forschungsprojekt LaserShark, das die versteckte Kommunikation über optische Kanäle untersucht. (1)

Computer oder Netzwerke in sicherheitskritischen Bereichen, wie sie bei Energieversorgern, in der Medizintechnik oder bei Verkehrsleitsystemen zu finden sind, sind häufig physisch isoliert, um externe Zugriffe zu verhindern. Bei diesem sogenannten Air Gapping haben die Systeme weder drahtgebundene noch drahtlose Verbindungen zur Außenwelt. Bisherige Ansätze, diesen Schutz über elektromagnetische, akustische oder optische Kanäle zu durchbrechen, funktionieren nur über kurze räumliche Entfernungen oder bei niedrigen Datenübertragungsraten; häufig ermöglichen sie lediglich das Herausschleusen von Daten.

Versteckter optischer Kanal nutzt LEDs in handelsüblichen Bürogeräten

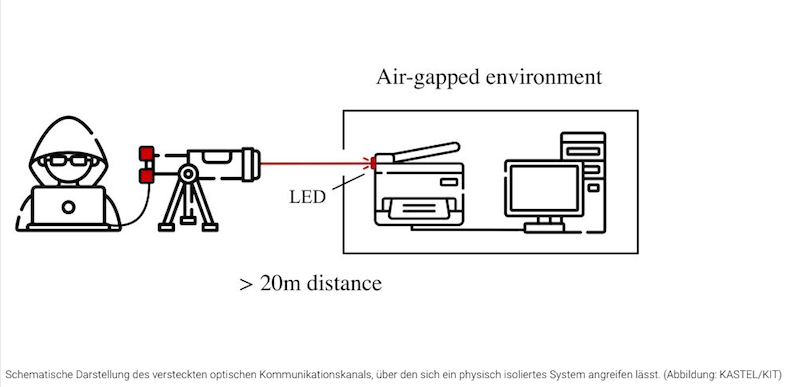

Die von der Forschungsgruppe Intelligente Systemsicherheit am KASTEL – Institut für Informationssicherheit und Verlässlichkeit des KIT gemeinsam mit Forschern der TU Braunschweig und der TU Berlin demonstrierte Methode kann hingegen gefährliche Angriffe einleiten: Mit einem gerichteten Laserstrahl können Außenstehende Daten in mit Air Gapping geschützte Systeme einschleusen und aus ihnen herausschleusen, ohne dass dazu zusätzliche Hardware vor Ort erforderlich ist. „Diese versteckte optische Kommunikation nutzt Leuchtdioden, wie sie bereits in Geräten verbaut sind, beispielsweise zur Anzeige von Statusmeldungen an Druckern oder Telefonen“, erklärt Juniorprofessor Christian Wressnegger, Leiter der Forschungsgruppe Intelligente Systemsicherheit am KASTEL. Diese LEDs seien zwar eigentlich nicht für den Empfang von Licht bestimmt, ließen sich aber dafür einsetzen.“

Link > https://www.kastel.kit.edu

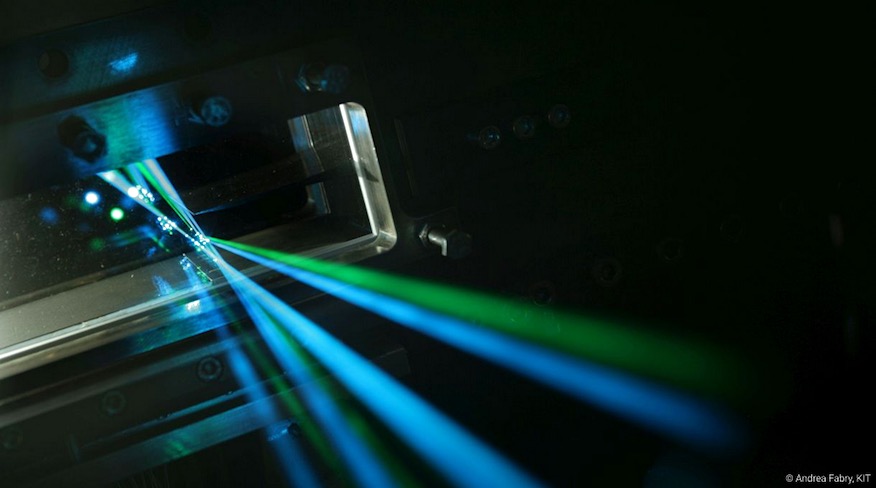

Bild 1: Daten lassen sich auch per Laser übertragen, sicherheitskritische Systeme müssen deshalb auch optisch gut geschützt sein. (Foto: Andrea Fabry, KIT)

Datenübertragung funktioniert in beide Richtungen

Indem die Forscher Laserlicht auf bereits eingebaute LEDs richteten und deren Reaktion aufzeichneten, haben sie erstmals einen versteckten optischen Kommunikationskanal errichtet, der sich über Entfernungen bis zu 25 Metern erstreckt, dabei bidirektional – in beide Richtungen – funktioniert und hohe Datenübertragungsraten von 18,2 Kilobit pro Sekunde einwärts und 100 Kilobit pro Sekunde auswärts erreicht. Diese Angriffsmöglichkeit betrifft handelsübliche Bürogeräte, wie sie in Unternehmen, Hochschulen und Behörden genutzt werden. „Unser Projekt LaserShark zeigt, wie wichtig es ist, sicherheitskritische IT-Systeme nicht nur informations- und kommunikationstechnisch, sondern auch optisch gut zu schützen“, sagt Wressnegger.

Bild 2: Schematische Darstellung des versteckten optischen Kommunikationskanals, über den sich ein physisch isoliertes System angreifen lässt. (Abbildung: KASTEL/KIT)

Um die Forschung zum Thema voranzutreiben und den Schutz vor versteckter optischer Kommunikation weiterzuentwickeln, stellen die Forscher den in ihren Experimenten verwendeten Programmcode, die Rohdaten ihrer Messungen und die Skripte auf der LaserShark Projektseite bereit: Link > https://intellisec.de/research/lasershark

(1) Quelle / Originalpublikation:

Niclas Kühnapfel, Stefan Preußler, Maximilian Noppel, Thomas Schneider, Konrad Rieck, and Christian Wressnegger: LaserShark: Establishing Fast, Bidirectional Communication into Air-Gapped Systems. Proceedings of the 37th Annual Computer Security Applications Conference (ACSAC). 2021. DOI: 10.1145/3485832.348591 // Preprint unter https://intellisec.de/pubs/2021-acsac.pdf

Querverweis: