München/Zürich, Starnberg, 02. Dez. 2021 - Gestiegene Nachfrage nach Zero Trust Data Security; Rubrik Zero Trust Lösungsansatz mit Amazon S3 als unveränderliches Archiv...

Zur Ankündigung: Rubrik hat den erweiterten Schutz vor Ransomware mit Unterstützung für Amazon Simple Storage Service (Amazon S3) Object Lock angekündigt. Rubrik ist ein Amazon Web Services, Inc. (AWS) Partner Network (APN)- und AWS Storage Independent Software Vendor (ISV) Competency-Partner. Amazon S3 Object Lock bietet ein WORM-Modell (Write-Once-Read-Many) für Daten in S3, um besser vor Ransomware zu schützen und zu verhindern, dass Objekte für die Dauer einer vom Kunden definierten Aufbewahrungsfrist gelöscht oder überschrieben werden (siehe auch Anmerkung unten). Kunden von Rubrik können damit Rubrik Zero Trust Data Security mit Amazon S3 als unveränderliches Archiv nutzen und damit sicherstellen, dass langfristige Backups auf einem zuverlässigen Speicherdienst aufbewahrt werden, um sich schnell von Ransomware-Angriffen zu erholen.

Anwenderkommentar Brian Chutro, IT-Manager bei Pampered Chef: „Wir leben in einer Zeit, in der sich kein Unternehmen mehr den Luxus leisten kann, den Schutz vor Ransomware als zweitrangiges Thema zu betrachten. Angesichts der Raffinesse und der Verbreitung von Cyberangriffen müssen IT-Verantwortliche proaktiv und strategisch bei ihren Datensicherheits- und Cloud-Entscheidungen vorgehen, um die Sicherheit ihres Unternehmens zu gewährleisten. Aus diesem Grund ist die neue Unterstützung von Rubrik für Amazon S3 Object Lock so wichtig und trägt dazu bei, Unternehmen vor Ransomware zu schützen. Die Zusammenarbeit mit Unternehmen wie AWS und Rubrik bietet den IT-Teams die Sicherheit, die sie suchen.“

Anmerkung zu S3 Object Lock (1)

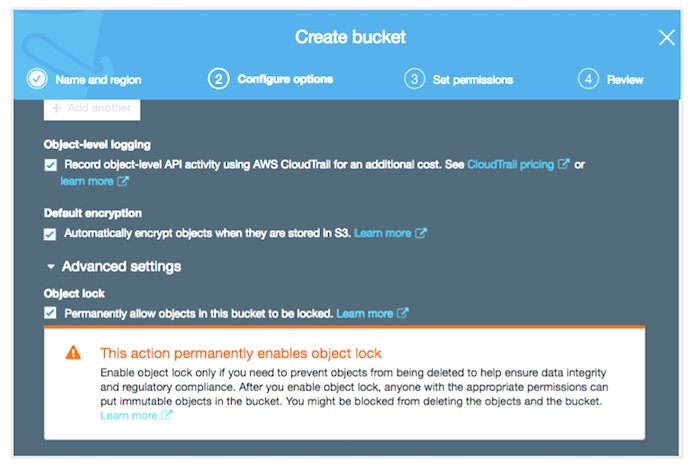

Amazon S3 Object Lock ist eine Funktion von AWS S3, die es ermöglicht, Objekte mittels WORM-Verfahren (Write Once, Read Many) zu speichern. Das betrifft z.B. Compliance-Vorschriften im Finanz- oder Gesundheitssektor oder auch die Anforderung, eine unveränderbare Kopie von Geschäftsunterlagen für spätere Prüfungen zu erzeugen. AWS S3 Object Lock bietet zudem bereits seit geraumer Zeit die Unterstützung für die Regionen-übergreifende Replikation (CRR). Das bedeutet im Kontext der AWS-Lösung, daß nicht nur Objekte gesperrt werden können, sondern sich auch S3-Buckets so konfigurieren lassen, um ein automatisches (asynchrones) Kopieren gesperrter Objekte und zugehöriger Metadaten in einen S3-Bucket in einer anderen AWS-Region zu ermöglichen.

Amazon S3 Object Lock ist laut AWS aktuell die einzige WORM-Funktion für Cloud-Objektspeicher auf dem Markt, um die Aufbewahrungseinstellungen für einzelne Objekte zusätzlich zu den Standard-Aufbewahrungseinstellungen für alle Objekte innerhalb eines S3-Buckets anzuwenden. (1) Kunden empfinden laut AWS dies besonders nützlich, um die Aufbewahrungsdauer verschiedener Objekte innerhalb desselben Buckets in S3 an die Dauer ihrer Geschäftsvorfälle anzupassen. Andere Benutzer, die eine große Anzahl von Objekten in derselben Speicherressource abspeichern und das Sperren nur auf eine Teilmenge davon anwenden möchten, können ebenfalls profitieren. Amazon S3 Object Lock bietet laut Entwickler zwei Möglichkeiten zur Verwaltung der Objektaufbewahrung: Die erste ist die Aufbewahrungsfrist und die zweite Option ist die rechtliche Sperrung:

Die Aufbewahrungsfrist legt einen festen Zeitraum fest, in dem ein Objekt gesperrt bleibt. Während dieses Zeitraums bleibt das Objekt WORM-geschützt und kann nicht überschrieben oder gelöscht werden. Sie können die Aufbewahrungsfrist entweder in Tagen oder in Jahren angeben, wobei der Mindestzeitraum 1 Tag beträgt und es keine Obergrenze gibt.

Eine rechtliche Sperre bietet demnach denselben Schutz wie eine Aufbewahrungsfrist, hat aber kein Ablaufdatum; stattdessen bleibt ein Legal Hold bestehen, bis Sie ihn explizit aufheben.

Mit Amazon S3 Object Lock kann verhindert werden, dass ein Objekt für eine bestimmte Zeit oder bis zur Aufhebung der rechtlichen Sperre gelöscht oder überschrieben wird. Eine Objektversion kann entweder eine Kombination aus einer Aufbewahrungsfrist und einer rechtlichen Sperre haben. Falls eine Aufbewahrungsfrist für Objekte oder Bereiche festlegt wurde, kann der Aufbewahrungsmodus gewählt werden, der auf die gewünschten Objekte angewendet werden soll. Man kann bei AWS dazu entweder den Governance-Modus oder den Compliance-Modus für die Objekte wählen.

Laut Anbieter sollte der Governance-Modus verwendet werden, wenn Zitat: "Objekte von den meisten Benutzern während einer vordefinierten Aufbewahrungsfrist nicht gelöscht werden sollen, aber gleichzeitig einige Benutzer mit speziellen Berechtigungen die Flexibilität haben, die Aufbewahrungseinstellungen zu ändern oder die Objekte zu löschen. Benutzer mit der Berechtigung s3:BypassGovernanceRetention können die Aufbewahrungseinstellungen im Governance-Modus außer Kraft setzen oder entfernen."

Die meisten Kunden werden laut AWS den Governance-Modus verwenden, da sie keine Anforderungen an eine konforme Speicherung haben. Der Compliance-Modus wird dann verwendet, wenn konforme Daten zu speichern sind. Dieser Modus ist laut AWS nur zu verwenden, wenn nicht gewünscht wird, dass Benutzer, einschließlich des Root-Benutzers in Ihrem AWS-Konto, die Objekte während einer vordefinierten Aufbewahrungsfrist löschen können.

(1) Quellenangabe: Protecting data with Amazon S3 Object Lock - Create Bucket / Screenshot (Bildquelle: AWS Storage Blog)

Link > https://aws.amazon.com/de/blogs/storage/protecting-data-with-amazon-s3-object-lock/

Kommentarauszug Paul Meighan, Senior Manager, Product Management for Amazon S3 bei AWS: „Die branchenführende Langlebigkeit, Verfügbarkeit, Performance und Sicherheit machen S3 ideal, um Backups sicher aufzubewahren. Die Integration von Rubrik in S3 Object Lock bietet zusätzlichen Schutz gegen versehentliches und böswilliges Löschen, was unserer Meinung nach einen großen Unterschied für die Kunden ausmacht.“

Querverweis: