Zürich, Starnberg, 26. Febr. 2020 - Wichtige Kriterien, die Verantwortliche beachten sollten, um sichere Backups-/Restores zu gewährleisten. Kann Blockchain-Technologie helfen?

Zum Hintergrund: Ransomware-Angriffe nehmen hinsichtlich Umfang sowie Raffinesse zu; auch sind die Täter sind immer besser in der Lage, Gegenmaßnahmen zu umgehen. Was sind in diesem Zusammenhang die wesentlichen Kriterien, die Verantwortliche beachten sollten, um sichere Backups / Restore zu implementieren? Welche Rolle kann dabei die Blockchain-Technologie spielen? Glaubt man hier der vielleicht etwas provokativen Aussage von Serguei Beloussov, Gründer & CEO von Acronis, hat das klassische Backup auf Grund der aktuellen Cyber-Bedrohungslage keine Zukunft mehr. Dies vor dem Hintergrund, dass kritische Daten stets verfügbar und dabei hochsicher vor Angriffen geschützt sein müssen. Data Protection und Cybersicherheit müssen somit zwingend verknüpft werden. Das Storage Consortium war auf der Suche nach konkreteren Informationen und hat dauzu bei Daniel Model, Director Solution Engineering, der Firma Acronis nachgefragt.

Hier die kompakte Zusammenfassung der aus seiner (Acronis-) Sicht wichtigsten Kriterien und Maßnahmen zum Aufbau einer sicheren Backup-Strategie:

1. Für maximalen Schutz sollte ein Backup immer verschlüsselt werden. Der kryptografische AES-Algorithmus arbeitet im 'Cipher Block Chaining Mode' (CBC) und verwendet einen zufällig erstellten Schlüssel mit einer benutzerdefinierten Größe von 128, 192 oder 256 Bit. Je größer der Schlüssel, desto länger wird das Programm zur Verschlüsselung der Backups benötigen, aber desto sicherer sind auch die Daten. Der Codierungsschlüssel ist dann per AES-256 verschlüsselt, wobei ein SHA-256 Hash-Wert des Kennworts als Schlüssel dient. Das Kennwort selbst wird weder auf dem Laufwerk noch in den Backups gespeichert; stattdessen wird der Kennwort-Hash zur Verifikation verwendet. Mit dieser zweistufigen Methode sind die gesicherten Daten vor unberechtigtem Zugriff geschützt – ein verlorenes Kennwort kann daher auch nicht wiederhergestellt werden.

2. Zum Schutz der Backup-Dateien und für zusätzliche Sicherheit vor Ransomware, auch im Backup, sollte Active Protection inklusive Self-Protection auf den zu sichernden Systemen aktiv sein. Active Protection überwacht die auf der geschützten Maschine laufenden Prozesse in Echtzeit. Wenn ein fremder Prozess versucht, Dateien auf der Maschine zu verschlüsseln oder eine digitale Krypto-Währung zu berechnen („schürfen“), generiert Active Protection eine Alarmmeldung und führt bestimmte, weitere Aktionen aus. Zusätzlich verhindert die Selbstschutzfunktion (Self-Protection), dass Registry-Einträge, ausführbare- und Konfigurationsdateien der Backup-Software selbst sowie vorhandene Backups, die in lokalen Ordnern gespeichert sind, verändert werden können.

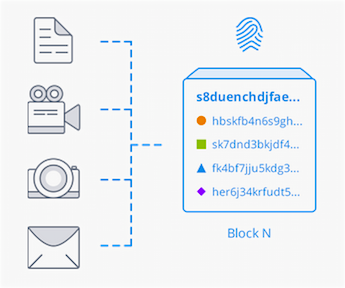

3. Grundsätzlich gilt für sichere Backups die 3-2-1 Regel, d.h. neben der lokalen „Kopie“ der Daten sollte eine Sicherung onsite und eine weitere Sicherung offsite liegen. Als zusätzlicher Layer für die Authentizität der Daten kann für ein Dateien/Ordner Backup die Notarization aktiviert werden. In diesem Fall speichert Acronis in der Blockchain einen Hash-Wert der kompletten Datenstruktur, die die Fingerabdrücke der per Backup gesicherten Dateien enthält. Damit lässt sich die Authentizität der entsprechenden Dateien von jeder anderen Partei überprüfen, die Zugriff auf die Blockchain hat.

4. Für ein sicheres Restore sollte ein schriftlicher Disaster Recovery Plan im Unternehmen existieren. Idealerweise sollten laut dem Experten Daniel Model die Disaster Recovery Prozeduren alle DREI Monate getestet werden, jedoch mindestens einmal im Jahr (Anmerkung: die Firma Acronis kann hier nach vorliegender Angaben durch die sog. "Live-Validation" unterstützen). Eine erfolgreiche Prüfsummen-Validierung des Backups bedeutet zwar, dass eine Wiederherstellung mit hoher Wahrscheinlichkeit möglich sein wird, jedoch werden nicht alle Faktoren überprüft, die den Recovery-Prozess beeinflussen können. "Live-Validation" geht einen Schritt weiter: hierbei wird zusätzlich zur Prüfsummen-Validierung eine VM aus dem Backup auf einem ESXi- oder Hyper-V Host angelegt. Der Agent verbindet sich nach dem Start der virtuellen Maschine mit den VMware Tools oder dem Hyper-V Heartbeat Service, um zu überprüfen, ob das Betriebssystem erfolgreich gestartet wurde.

Bildquelle: Acronis Rotary - basierend auf Blockchain Technologie - berechnet von jeder Datei einen Hash-Wert als kryptografischen „Fingerabdruck“, der jede Datei eindeutig charakterisiert (Bildquelle: Acronis)

Querverweise zum Thema:

Unser Beitrag > Steigendes Cyberrisiko für Kritische Infrastrukturen auf Grund von Digitalisierung

Unser Beitrag > IT-Sicherheitsentscheider derzeit uneins über mögliche Bedrohung durch Quantencomputing

Unser Beitrag > Utimaco Block-Safe: quantensicheres Hardware-Sicherheitsmodul für Blockchain-Lösungen

Unser Beitrag > Ransomware mit einer mehrschichtigen Backup-Strategie effektiv begegnen