Boston (US), Starnberg, 20. Nov. 2023 - Backup- und Wiederherstellungsinfrastrukturen effektiv schützen; "Air-Gap"-Technologien laut neuer Zerto-Studie mit Nachholbedarf…

Zum Hintergrund: Zerto (ein Unternehmen von Hewlett Packard Enterprise) hat die Ergebnisse seiner jährlichen Studie zum Stand der Widerstandsfähigkeit von Unternehmen gegen Ransomware vorgestellt. (1) Air-Gapping wird danach als Technologie gegen Ransomware immer wichtiger, Wiederherstellungspunkte zählen bei der Qualität der Datensicherung und Konfigurationsdaten werden verstärkt das Ziel von Ransomware-Angreifern. Ziel der jährlichen Studie: detaillierte Einblicke, wie es um die Sicherheit gegen Ransomware in Unternehmen bestellt ist und welche Trends zu beachten sind.

Die Bedrohung von Ransomware geht über die reinen Daten hinaus, denn sie zielt vermehrt auf die Backup- und Wiederherstellungsinfrastruktur ab. Laut Report kann dabei nur eine von fünf Organisationen ihre Daten schnell in einen produktionsähnlichen Zustand zurückversetzen. Im Rahmen der Studie befragte die von Zerto beauftrage Enterprise Strategy Group (ESG) zwischen Mai und Juni 2023 dazu 600 Unternehmen in Nordamerika und Westeuropa.

Ergebnisse des Reports „Ransomware bedroht mehr als Daten“

Dass Ransomware schwerwiegende Folgen haben kann, ist bekannt. Die Studie gibt hier Antworten darauf, wie ernst Unternehmen die Lage sehen:

für fast zwei Drittel (65 Prozent) der Befragten gilt Ransomware als eine der drei größten Bedrohungen für den Fortbestand ihres Unternehmens. Da ein Ransomware-Angriff Daten verschlüsselt, hängt die Gefahr für Unternehmen direkt mit einem drohenden Datenverlust zusammen sowie der Notwendigkeit, Systeme und Daten schnell wieder in einen produktionsähnlichen Zustand zurückzuversetzen zu können.

- Wie viele Daten gehen im schlimmsten Fall verloren, und wie schnell können angegriffene Unternehmen verschlüsselte Daten wiederherstellen?

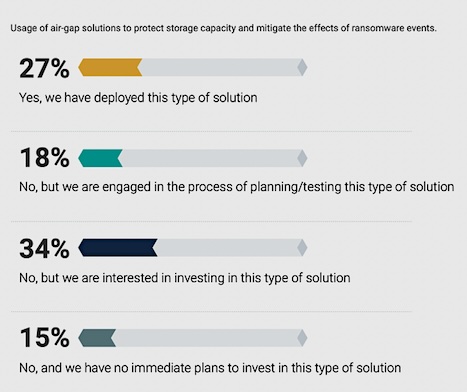

- In Bezug auf neue Technologien, die Datenverlust verhindern sollen, zeigt der Bericht einen erfreulichen Trend: 75 Prozent der befragten Unternehmen nutzen bereits, testen oder planen den Einsatz von Air-Gaps, um die Wiederherstellbarkeit von Daten generell zu verbessern.

- Auch bezüglich der Angriffstaktiken erfährt man Neues: Konfigurationsdaten, wie etwa für das Netzwerk, werden von Angreifern häufiger verschlüsselt und stellen ein immer größeres Risiko für Kompromittierung dar.

Weitere Ergebnisse:

- Air-Gapping wird als Technologie gegen Ransomware wichtiger

- Da der Zeit- und Kostenaufwand über den gesamten Prozess der Datensicherung weiter steigt, entstehen neue Schutzmethoden, um die größtmögliche Sicherheit der Daten zu gewährleisten. Air-Gapping hat sich hier zu einer praktikablen Lösung entwickelt, d.h. fast die Hälfte der Befragten (45 Prozent) nutzt bereits oder testet den Einsatz von Air-Gaps zur Sicherung ihrer Daten.

- Weitere 30 Prozent der Befragten planen den Einsatz von Air-Gaps. Dies bestätigt, dass diese Strategie zwar als praktikabel angesehen wird, aber der Markt insgesamt sie noch nicht weitreichend verfolgt.

(1) Quelle: Bildauszug von der Studie „Ransomware bedroht mehr als Daten“ (Bildquelle: Zerto).

Kommentarauszug Christophe Bertrand, Practice Director bei ESG: „Angreifer gehen oft über wertvolle Datenbestände hinaus, indem sie wichtige Infrastrukturkomponenten untergraben und erhebliche Lücken aufdecken, auch in der Backup-Infrastruktur selbst. IT-Führungskräfte müssen verstehen, dass die Art der Bedrohung weit über die reinen Daten hinausgeht. Sie müssen sich darauf konzentrieren, ihre Backup- und Wiederherstellungsinfrastruktur zu schützen und weiter zu nutzen, um Risiken zu verringern und die Auswirkungen auf das Geschäft durch fortschrittliche Funktionen zu minimieren.“

Sekunden, Minuten, Stunden oder Tage? Wiederherstellungspunkte zählen

Die Qualität der Datensicherung wird in Wiederherstellungspunkten gemessen. Idealerweise haben Unternehmen fortschrittliche Lösungen im Einsatz, die Systeme nur wenige Sekunden vor einem erfolgreichen Angriff wiederherstellen können. (2) Hier stellt die Studie vielen Unternehmen ein schlechtes Zeugnis aus:

- Rund eine von fünf Organisationen (22 Prozent) kann alle ihre Daten in einen produktionsähnlichen Zustand mit Datenverlust im Sekundenbereich zurückversetzen. 37 Prozent der Unternehmen verlieren mehrere Minuten an Daten, 27 Prozent verlieren Stunden, 8 Prozent einen Tag und 5 Prozent verlieren mehrere Tage an Daten.

- Zahlreiche Unternehmen verlassen sich offenbar nur auf periodische Sicherungsmethoden, wie etwa Backups, mit langen Intervallen zwischen den Wiederherstellungspunkten. Im heutigen wettbewerbsorientierten und regulierten Geschäftsumfeld sind solche Werte inakzeptabel.

(2) Querverweis: s.a. unser Podcast > Kontinuierlicher Datenschutz (CDP) zur Erweiterung von Backup-Restore-Verfahren. Ext. Link > https://podcasts.apple.com/de/podcast/kontinuierlicher-datenschutz-cdp-zur-erweiterung-von/id81294878?i=1000544447836

Konfigurationsdaten vermehrt im Ziel der Ransomware-Angreifer

Die Studie zeigt, dass Kriminelle sehr gezielt angreifen und versuchen, diese Daten zu verschlüsseln, die den größten Schaden anrichten können. Die Beeinträchtigung der Infrastruktur eines Unternehmens ist dabei ein effektiver Weg, um die Produktion zum Stillstand zu bringen.

- 55 Prozent der befragten Unternehmen berichtet, dass es Ransomware-Angreifer bei erfolgreichen Angriffen immer häufiger auf sensible Konfigurationsdaten abgesehen haben. Dazu gehören beispielsweise Daten der Netzwerk-Konfiguration. Diese sind in der Reihenfolge der bei Angreifern beliebtesten Daten auf Rang zwei.

- Mit 58 Prozent stehen regulierte persönliche Daten an der Spitze. IP-Daten (Intellectual Property) folgen mit 48 Prozent und missionskritische Daten liegen bei 40 Prozent. Nicht missionskritische Daten stehen laut der Befragung mit 35 Prozent am Ende der Liste.

Querverweise zum Thema:

Unser Beitrag > Maßnahmen gegen Ransomware: Vier Säulen zur Abwehr erpresserischer Attacken

Unser Blogpost > Wie Backup-Daten mit sicheren Snapshots gegen Cyberangriffe abgesichert werden können

Unser Beitrag > Continuous Data Protection (CDP) zum Schutz von kritischen Infrastrukturen, KRITIS

Unser Beitrag > Mehr Cybersicherheit mit Fast Identity Online FIDO innerhalb einer MFA-Strategie