München, Starnberg, 19. Juli 2021 - Rubrik zur aktuellen Attacke auf eine dt. Landkreisverwaltung; die Bedeutung von Backups erschließt sich meist erst, wenn es zu spät ist…

Zum Hintergrund: Der Cyberangriff auf die Verwaltung des Landkreises Anhalt-Bitterfeld hat erstmals eine Behörde dazu gezwungen, den Katastrophenfall auszurufen. Die Betroffenen gehen wohl davon aus, dass eine komplette IT-seitige Handlungsfähigkeit des Landkreises erst in mehreren Monaten wieder gewährleistet werden kann. Aktuell versuchen die IT-Teams des Landkreises sowie externe Experten die Quelle der Malware-Infektion zu finden. Roland Rosenau, Manager bei Rubrik, einem Anbieter von Data Security mit dem Schwerpunkt Backup, Recovery und Data Management, bewertet für Sie im folgenden Kommentar die aktuellen Erkenntnisse und zeigt einige aus seiner Sicht sinnvollen Vorgehensweisen bei vergleichbaren Szenarien auf.

„Die Verwaltung geht aktuell davon aus, dass bis zu sechs Monate ins Land ziehen werden, bis die Systeme wieder voll einsatzfähig sind. Das ist für eine Behörde ein massives Problem und für ein Wirtschaftsunternehmen eigentlich nicht zu überleben. Diese düstere Prognose deutet daraufhin, dass funktionierende Backups fehlen. Entweder wurden die vorhandenen Backups, was wahrscheinlich ist, auch kompromittiert oder es gab gar keine.

Entsprechend werden viele Daten in den kommenden Wochen und Monaten neu erstellt bzw. abgetippt werden müssen. Für beide Probleme hätte es aber Lösungen gegeben: Unveränderbare Backups sind gegen Verschlüsselung immun, und automatisierte Datensicherungen sorgen dafür, dass überhaupt regelmäßig Backups erzeugt werden.

Zudem wurde erklärt, dass noch nicht klar sei, welche und wie viele Daten verschlüsselt wurden. Dieses Problem haben praktisch alle Organisationen, die mit Ransomware angegriffen werden. Es ist nahezu unmöglich, zu überprüfen, welche Bereiche betroffen sind. Von daher sollte man vom schlimmsten Fall ausgehen, um schnellstmöglich mit der Wiederherstellung zu beginnen.

Aktuell versuchen die IT-Teams des Landkreises sowie externe Experten die Quelle der Malware-Infektion zu finden. Hier raten wir zunächst zu einer Analyse der Backups. Dabei kann dann im Idealfall festgestellt werden, von wann die letzte funktionierende Backupkopie ist. Von daher lässt sich zumindest der Zeitpunkt des Angriffs schonmal eingrenzen. Mit Hilfe weiterer Forensik kann dann herausgefunden werden, wie genau die Malware in das System der Verwaltung geraten ist. Dies muss auch genau die Vorgehensweise sein, um zu verhindern, dass die Erpresser auch in den vermeintlich funktionierenden Backups eine Hintertür eingebaut haben, durch die sie jederzeit wieder eine Verschlüsselung starten können.

Der aktuelle Fall macht doch eines deutlich: Cybersicherheitsvorkehrungen sind nie perfekt. Es genügt eine kleine Lücke in der Verteidigung, und schon haben die Angreifer recht freie Fahrt. Deshalb muss eine zweite Schutz-Strategie umgesetzt werden. Diese umfasst zwingend das Thema der Backups. Leider erschließt sich deren Bedeutung vielen Organisationen erst dann, wenn es schon zu spät ist.

Wenn kein Backup da ist, müssen die Daten neu erzeugt werden

Im Zweifelsfall werden Papierakten genommen und mit Hilfe von Datenerfassern wieder in das EDV-System übertragen. Dann ist ein Schritt essentiell: Sobald neue Objekte erstellt werden, kommen diese automatisiert ins Backup ohne dass ein Client bzw. Agent installiert werden muss. Des Weiteren muss sichergestellt sein, dass die Backups, die vorhanden sind, in einem unveränderbaren Format abgespeichert sind. Wie sich hier herausstellt, ist die fehlende Backup-Kopie der Hauptgrund für die enorm lange Zeit, die für die Wiederherstellung benötigt wird. Eine komplette Wiederherstellung aus Backups sollte innerhalb von wenigen Tagen möglich sein. Moderne Recovery-Lösungen sollten sogar binnen einiger Stunden ein Unternehmen oder eine Behörde wieder startklar machen.“

10 Tipps für eine wirksame Datensicherheit:

Unveränderliche Backup-Plattform, nicht nur unveränderlicher Speicher, sodass Backups nicht geändert / gelöscht werden können; Backup-Katalog und Plattform immun gegen Angriffe konzipieren. Setzen Sie Ihre Backup-Plattform oder Ihren Speicher keinen Open-Access-Protokollen wie NFS aus; damit die Aufführung von Dateifreigaben im Ryuk-Stil nicht in der Lage ist, Backup-Daten zu entdecken und zu kompromittieren.

Die 321 Backup-Regel: 3 Kopien Ihrer Daten auf mindestens 2 verschiedenen Medien und 1 Kopie extern / offline (z. B. Cloud).

Backup-Abdeckung - Stellen Sie sicher, dass Sie keine Daten verpassen, insbesondere in File-Share-Umgebungen. Automatisieren Sie den Schutz neuer Systeme und Daten, damit Sie nicht auf manuelle Abdeckung angewiesen sind. Unterscheiden Sie zwischen Backups und Replikation auf Speicherebene, damit Sie in einer neuen (speicherunabhängigen) Umgebung wiederherstellen können

RBAC-Autorisierung mit geringsten Berechtigungen, sodass Benutzer, die eine Self-Service-Wiederherstellung benötigen, keine unnötigen vollständigen Administratorrechte haben, um die Aufbewahrung zu ändern oder Backups zu löschen.

MFA / SSO / TOTP - Stellen Sie sicher, dass der Verlust von Anmeldeinformationen keine Backups beeinträchtigt. Backup-Administratorkonten sollten sich in einem separaten Authentifizierungsverzeichnis für den Rest der IT/Benutzer befinden.

Always-on-Verschlüsselung für Backups, Metadaten und Archive (Rest / Inflight) verhindert Datenverlust. Die Verschlüsselung sollte keine abschaltbare Funktion sein.

Aufbewahrung: Sperren Sie kritische Systeme und Daten, damit nicht autorisierte Admins keine Änderungen vornehmen können – die Dual-Admin-Autorisierung schützt auch vor Admin-Fehlern.

Testen Sie Ihre Backup-Wiederherstellungen regelmäßig und in großem Umfang, sowohl aktuelle (letzte Woche) als auch ältere Backups. RTA (Recovery Time Actual) sollte für Massenwiederherstellungen überprüft werden und prioritätsbasierte DR-Pläne sollten automatisiert werden, um Fehlerquellen zu begrenzen.

Integrieren Sie Ihr Backup und Ihre Sicherheit z.B. SIEM- und SOAR-Tools über authentifizierte APIs zur Erkennung und Reaktion auf verdächtige Ereignisse von Backup-Sicherheitsinformationen.

Bauen Sie ein Incident-Response-Team auf, das Infra-/Secops-/IG-Teams umfasst, die Ransomware-Angriffe simulieren, um Ihre Erkennung, Wiederherstellung und Reporting zu testen, einschließlich der Exfiltration sensibler Daten.

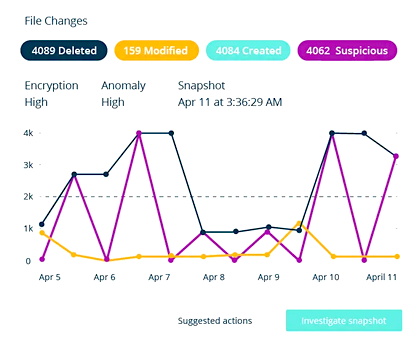

Abb. 1: Verhaltensbasierte Warnungen. Rubrik Radar analysiert proaktiv Verhaltensmuster und kennzeichnet ungewöhnliche Aktivitäten... (Bildquelle: Rubrik)

Querverweise:

Unser Beitrag > Ransomware Angriffe zielen verstärkt auf industrielle Steuerungssysteme

In unserem Tec-Podcast nachgefragt > NovaStor beschreibt die Elemente einer erfolgreichen Datensicherung-Strategie

In unserem Tec-Podcast nachgefragt > Backup und Ransomware: Wie lassen sich Angriffe frühzeitig erkennen und verhindern?

Anzeige: Quantum virtuelle DXi-Deduplizierungs-Appliances als kostenlose Testversion V5000. DXi Software für Disaster Recovery und zum Schutz vor Ransomware...