Toronto (Kanada), Starnberg, 29. März 2022 - Die Eindämmung von Bedrohungen umfasst geschützte Backup-Umgebungen, die eine sichere Wiederherstellung gewährleisten...

Zum Beitrag: Asigra Inc. - spezialisiertes Unternehmen im Bereich Cyber-geschützter Datensicherung und -wiederherstellung - betont aus aktuellem Anlass die Notwendigkeit der Priorisierung geschützter Backup-Umgebungen zur Aufrechterhaltung des Geschäftsbetriebs nach einem Angriff auf die Log4j-Schwachstelle. Die Schwachstelle ermöglicht bekanntlich böswilligen Akteuren, mit Hilfe einer hocheffektiven Verschleierungstaktik verschiedene Remote-Code-Angriffe durchzuführen, um sensible Daten über IT-Domänen hinweg offenzulegen bzw. darauf zuzugreifen. Die Auswirkungen dieser Schwachstellen können zum Teil mit einer effektiven Datenwiederherstellungsstrategie und -lösung angegangen werden, wie nach vorliegenden Information die cybersichere Backup-Plattform von Asigra zeigt.

Die Schwachstelle wurde in Log4J von Apache entdeckt, einem von Entwicklern für Web- und Serveranwendungen weit verbreiteten Protokollierungssystem, und ermöglicht die Einspeisung von Text in Protokollnachrichten oder Protokollnachrichtenparameter sowie in Serverprotokolle, die dann Code von einem entfernten Server zur böswilligen Verwendung laden können. Mit dem höchstmöglichen Schweregrad von 10 von 10 investieren Sicherheitsexperten aktuell jede Menge Zeit und Ressourcen in die Bekämpfung dieser Bedrohung [1].

Unternehmen haben die Aufgabe, eine wirksame Strategie zur Eindämmung von Log4j zu entwickeln, die häufig ein infrastruktur-weites Scannen umfasst, um eine gründliche Bestandsaufnahme aller Dienste, Server, Workstations und Client-Systeme zu erstellen, die Log4J verwenden. Anschließend werden die Geräte gepatcht und ausgehende Anfragen an Firewalls blockiert, um die Möglichkeiten von Hackern, die Computerumgebung zu kompromittieren, zu minimieren.

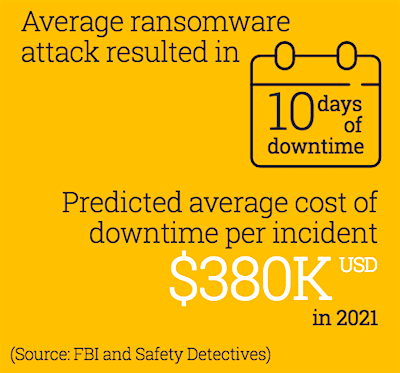

Selbst wenn die betroffene Software und die betroffenen Systeme gründlich gescannt und gepatcht werden, besteht aber für Unternehmen immer noch ein hohes Risiko für einen Ransomware-Angriff. Da die Sicherheitslücke den Hackern wahrscheinlich schon seit Wochen bekannt war, bevor sie im November letzten Jahres an die Öffentlichkeit gelangte, hatten die Cyberkriminellen reichlich Zeit, Ransomware-Malware und Backdoor-Viren einzuschleusen, während die sprichwörtliche "Vordertür" noch offen war. Mit diesen Tools können sich Hacker den Zugang zu wichtigen Systemen verschaffen, selbst wenn die Log4J-Schwachstellen aktualisiert werden.

Ein Punkt auf der Checkliste von Sicherheitsexperten ist die Backup-Software

Zu den weniger bekannten Zielen von Log4j-Exploits gehören die Agenten vieler gängiger Sicherungs- und Wiederherstellungsprodukte, die oft Zugang zu einem zentralen Datenspeicher für alle sensiblen Informationen in einem Unternehmen bieten. Aufgrund von Bedrohungen wie Log4j sollten sich moderne Backup-/Wiederherstellungslösungen nicht auf Agenten oder das Java Naming and Directory Interface™ JNDI verlassen, um die Ausnutzung von Log4J und anderen Bedrohungen wie Ransomware zu vermeiden, die in vielen Fällen noch gefährlicher sind. JNDI Link > https://logging.apache.org/log4j/2.x/security.html

Da viele Backup-Lösungen anfällig erscheinen, sind agentenbasierte Backup-Systeme eine Notwendigkeit. Wenn eine Backup-Umgebung kompromittiert wird, sollten IT-/Backup-Administratoren deshalb alle vorhandenen Datensätze scannen, verdächtige Backups unter Quarantäne stellen, Live-Datensätze auf Malware untersuchen und das Backup aller kompromittierten Systeme von bekanntermaßen sauberen Systemen aus neu starten.

Angesichts der neuesten Malware-Varianten vermitteln nach Ansicht von Asgria Datenschutzstrategien und -lösungen, die auf "Air-Gapped"- oder unveränderlichen Backups basieren, ein falsches Gefühl von Sicherheit und bieten keinen ausreichenden Schutz vor Cyber-Bedrohungen. Daher sollen cybersichere Backup-Plattformen die Lücken füllen, die diese Ansätze aufweisen. Der Anbieter stellt sich nach eigenen Angaben dieser Herausforderung auf drei Arten:

Tiefgehende und aufgabenspezifische MFA - Die Multi-Faktor-Authentifizierung ist der erste Schritt zur Verhinderung von Credential Hunting-Angriffen. MFA selbst kann bei einigen Angriffen umgangen werden, weshalb Asigra die erweiterte Benutzerauthentifizierung tief in spezifische sensible Aufgaben einbettet.

Bidirektionales Malware-Scanning - Asigra verwendet eine fortschrittliche Malware-Engine, die in der Lage ist, Malware-Code-Signaturen und Verhalten zu erkennen, um bekannte und Zero-Day-Bedrohungen zu finden. Jedes Backup wird gescannt und verdächtige Dateien werden unter Quarantäne gestellt, bevor die Backups übertragen werden. Das System scannt auch Dateien, bevor sie wiederhergestellt werden.

Datensicherheit der Unternehmensklasse - Innerhalb der Asigra-Plattform sind die Daten jederzeit durch ein Höchstmaß an Sicherheit und Konformität geschützt: AES 256-Bit-Datenverschlüsselung während des Flugs und im Ruhezustand, NIST FIPS 140-2-Zertifizierung, Alternating Repository Naming, um ein bewegliches Ziel für Malware-Nutzlasten zu schaffen, und Soft Deletes, die einen versteckten/geheimen Löschordner bereitstellen, auf den der Administrator Zugriff hat.

Bildquelle: Asigra Blogpost-Link > https://www.asigra.com/blog/why-modern-ransomware-remains-backup-top-threat

Kommentar Eric Simmons, CEO von Asigra: "Die ‚Kunst' des Datenschutzes hat sich in den letzten Jahren erheblich weiterentwickelt, wodurch einstige Standardfunktionen veraltet oder sogar risikoreich geworden sind. Dies hat dazu geführt, dass alte Plattformen, die Agenten benötigen, Air Gapping nutzen oder sich auf unveränderliche Backups verlassen, nicht mehr funktionieren. Asigra hat den Stand der Datensicherung weiterentwickelt, um eine 100 % agentenlose Lösung und die umfassendste Suite von Cyber-Schutzmaßnahmen anzubieten, die selbst für die aggressivsten Bedrohungsakteure ein Eindringen extrem schwierig macht.“

[1] Quelle: "Hackers launch more than 1.2m attacks through Log4J flaw". Financial Times. December 17, 2021.

Querverweis: