Schwerte, Starnberg, 05. Sept. 2022 - Detaillierter Report beinhaltet die Beschreibung eines Angriffs unter Ausnutzung von Sicherheitslücken mit Techniken zur Datenextraktion...

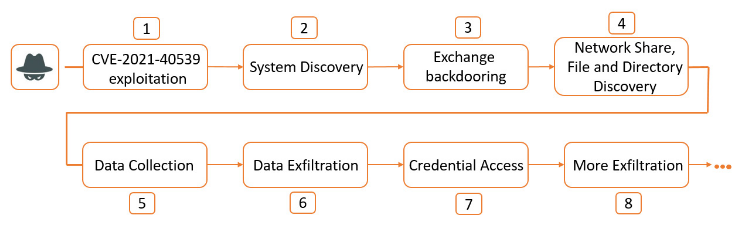

Zum Beitrag: Bitdefender hat eine Studie veröffentlicht, die eine ausgeklügelte Wirtschaftsspionage-Kampagne gegen ein US-amerikanisches Technologieunternehmen beschreibt. (1) Der Angriff fand danach über mehrere Monate statt und konzentrierte sich auf die Exfiltration von Daten. Für den Angriff wurde ein ausgedehntes Netzwerk von mehreren hundert IP-Adressen (die meisten davon laut Report aus China) verwendet. Im Rahmen der Studie kommt Bitdefender zu dem Schluss, dass diese Art von Angriffen wahrscheinlich zunehmen wird und rät Unternehmen in der Industrie, im Energiesektor, im Finanzwesen, in der Verteidigung und in anderen kritischen Sektoren, sich in höchste Alarmbereitschaft zu versetzen.

Ursprung der Studie war eine Spionagekampagne auf einen Bitdefender-Partner, einen US-amerikanischen Hardware-Hersteller mit weniger als 200 Mitarbeitern. Der Angriff erstreckte sich über mehrere Monate und umfasste die Ausnutzung bekannter Sicherheitslücken mit ausgefeilten Techniken zur Datenextraktion.

- Solche sogenannten hybriden Angriffe kommen immer häufiger vor. Sie kombinieren opportunistische Taktiken, wie etwa das automatisierte Scannen von Schwachstellen, mit ausgefeilten Techniken, wie etwa die Extraktion wichtiger Unternehmensdaten.

- Die Kompromittierung erfolgt bei solchen Angriffen unter Verwendung automatischer Scanner, deren Ergebnisse dann von einem Menschen geprüft werden, um festzustellen, ob es sich lohnt, die Daten des Ziels mit komplexen Techniken gezielt anzugreifen und zu extrahieren.

Zugriff über eine bekannte, häufig genutzte Sicherheitslücke

Der anfängliche Infektionsvektor war in diesem Fall eine dem Internet zugewandte Instanz des Webservers "ZOHO ManageEngine ADSelfService Plus", die über eine bekannte, nicht gepatchte, häufig genutzte Schwachstelle (CVE-2021-40539) ausgenutzt wurde (> https://nvd.nist.gov/vuln/detail/cve-2021-40539). Dies ermöglichte es den Akteuren, die Sicherheitsauthentifizierung zu umgehen und manuell einen beliebigen Code auszuführen. Nachdem sich die Kriminellen Zugriff verschafft hatten, setzten sie eine Web-Shell in einem Verzeichnis ein, auf das sie über das Internet zugreifen konnten, und nutzten sie, um aus der Ferne auf einen Webserver zuzugreifen.

Für den Angriff wurde ein riesiges Netzwerk mit mehreren hundert IP-Adressen (die meisten davon aus China) verwendet. Es wurden zwar Sicherheitswarnungen generiert, der raffinierte Angriff erfolgte jedoch mit manuellen Befehlen und blieb daher unentdeckt.

Ausnutzung von Sicherheitslücken hat sich 2021 verdoppelt

Der in diesem Fall beschriebene Angriff deckt sich mit den Ergebnissen des jüngsten Data Breach Investigations Report 2022, wonach sich die Zahl der Sicherheitsverletzungen, die durch die Ausnutzung von Sicherheitslücken verursacht wurden, im vergangenen Jahr verdoppelt hat. (2)

FAZIT: Bitdefender geht davon aus, dass sich dieser Trend fortsetzen wird. Angreifer konzentrieren sich vermehrt eher auf Verletzungen der Vertraulichkeit (Datenexfiltration) als auf eine Verletzung der Verfügbarkeit (Einsatz von Ransomware). Unternehmen jeder Größe, die als wertvolles Ziel oder als Weg zu einem größeren Ziel angesehen werden, sind damit gefährdet.

(1) Abb.: Angreiferaktionen am ersten Tag des Eindringen. Quelle / Link > Der detaillierte Report von Bitdefender über diesen Angriff ist hier als PDF (Bitdefender externer link) zu finden) > https://www.bitdefender.com/files/News/CaseStudies/study/421/Bitdefender-PR-Whitepaper-IndEs-creat6269-en-EN.pdf

Kommentar Bob Botezatu Director, Threat Research bei Bitdefender: "Unternehmen jeder Art und Größe müssen über eine mehrschichtige Sicherheit verfügen, die Funktionen zur Vorbeugung, Erkennung und Reaktion auf Bedrohungen umfasst. In diesem Fall geschah der Angriff über eine bekannte Webserver-Sicherheitslücke und wandte dann ausgeklügelte manuelle Techniken zur Kompromittierung von Endpunkten und zur Datenexfiltration an. Dies ist ein hervorragendes Beispiel dafür, warum die Nutzung von Diensten für Managed Detection and Response in der heutigen Bedrohungslandschaft unerlässlich ist. Unabhängig davon, wie groß oder klein ein Unternehmen ist.“

(2) Quelle / Link > Der Data Breach Investigations Report 2022 kann hier abgerufen werden > https://www.verizon.com/business/resources/reports/dbir/

Unser Querverweis:

Unser Beitrag > Maßnahmen gegen Ransomware: Vier Säulen zur Abwehr erpresserischer Attacken

Unser Beitrag mit Podcast: Mehrschichtige Backup-Architektur gegen Ransomware & Co.