Schwerte, Starnberg, 26. Jan. 2023 - Die Untersuchung zeigt eine Serie von ProxyNotShell OWASSRF-Attacken gegen on-premise Microsoft-Exchange-Installationen…

Zum Bericht: Die seit Ende November 2022 bislang vor allem in den USA beobachteten Angriffe dienten nach der Analyse des Unternehmens unterschiedlichen Zwecken. Server-Side Request Forgery (SSRF)-Attacken ermöglichen opportunistische Attacken über einen verwundbaren Server auf einen anderen Server und können zum Beispiel zur vollkommenen Übernahme eines Microsoft-Exchange-Servers führen. Schwachstellen in solchen High-Level-Architekturen sind laut den Sicherheitsexperten selten zu finden. Wenn vorhanden, lassen sie sich in produktiven Systemen nur schwer schließen. Dies gilt vor allem für weitverbreitete Software, für die eine Rückwärts-Kompatibilität eine wichtige Rolle spielt – so bei Microsoft Exchange (Hnweise zu SSRF-Angriffen finden Sie auch unter diesem Link > https://cwe.mitre.org/data/definitions/918.html ).

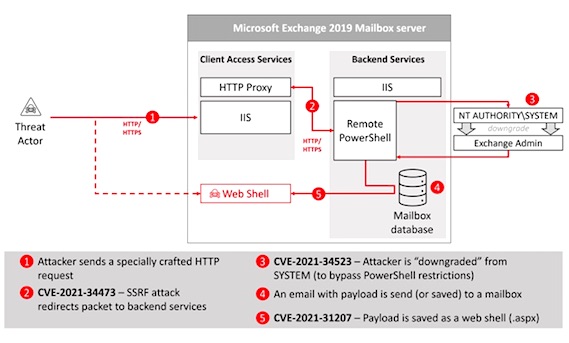

SSRF-Attacken sind eine weit verbreitete Möglichkeit mit Server Orientated Architecture (SOA) programmierte Backend-Dienste zu attackieren, die über keine hart codierte Sicherheit verfügen. Für ihren Schutz sind die Frontend Proxies zuständig. In einer der Attacken greifen die Cyberkriminellen bei einem Microsoft Exchange 2019 Mailbox-Server die Client Access Services (CAS) als Proxy-Schutz an. Die Hacker senden eine Anfrage über ein verwundbares System, der CAS-Proxy authentifiziert die Anfrage der Angreifer und gewährt den Angreifern einen SYSTEM-Zugriff auf Backend-Dienste (vgl. Abbildung 1).

Microsoft Exchange ist laut dem Report ein ideales Ziel für solche Angriffe, weil es auf einer Menge von Frontend- und Backend-Diensten beruht, deren Änderung durch die geschuldete Rückwärtskompatibilität schwer möglich ist. Die Backend-Dienste vertrauen einer Anfrage des Front End CAS Layers. Über den SYSTEM-Account laufen verschiedene Backend-Ziele. Die Remote PowerShell (RPS) bietet eine Menge von Power Shell-Befehlen. Ein solches lohnendes Ziel attackieren Hacker für verschiedene Zwecke: So wollten sie Tools für den Remote-Zugang installieren. Eine persistente Präsenz auf dem kompromittierten System über Web-Shell-Programme sollte verschiedene Aktionen ermöglichen. Hacker nutzen die ProxyNotShell genannte Attacke um PowerShell-Kommandos durchzuführen – vermutliche Absicht die Installation von Ransomware. Auch das Erbeuten von Zugangsdaten in einer anderen Variante dient dazu, Ransomware-Attacken zu starten.

Abbildung 1: Microsoft Exchange CAS Schwachstelle gegen SSRF-Attacken (Bildquelle: Bitdefender).

Ein Fazit: Um solche Angriffe abzuwehren, bedarf es nach Ansicht des Reports einer gestaffelten Cyberabwehr mit Funktionen zu Prävention, Erkennung und Abwehr. Dazu gehört auch ein Patch Management, das sich nicht nur auf Windows beschränkt, sondern auf alle Applikationen und Dienste mit Internetzugang. Die Reputation von IP-Adressen und URLs zu überprüfen, ist ebenso wichtig. Abwehrlösungen müssen auch Fileless-Angriffe erkennen können.

(1) Quelle / Link zur Studie > https://businessinsights.bitdefender.com/technical-advisory-proxyhell-exploit-chains-in-the-wild

Querverweis:

Unser Beitrag > Steigende Cyber-Risken für den Finanzsektor auf Grund von Drittstaaten-Konflikten in Europa

Unser Beitrag > Wie sich Backups mit Immutable Storage gegen Ransomware absichern lassen