München, Starnberg, 07. April 2022 - Angreifer zielen nach Erfahrungen von Aqua Security gezielt auf legitime Remote-Access-Tools zu Kubernetes & Co.; RATs in der Cloud...

Zum Hintergrund: Remote Access Tools werden auf vielen Ebenen der IT verwendet. Werden sie nicht richtig verwaltet, können sich Angreifer über sie Zugang zu Infrastrukturen verschaffen. Da Cyberkriminelle auf allen Ebenen aktiv sind, überrascht es nicht, dass die Angreifer seit einiger Zeit auch auf für die Cloud entwickelten Umgebungen und deren Benutzeroberflächen abzielen, um beispielsweise Zugang zu Docker- und Kubernetes-Instanzen zu erhalten. Arne Jacobsen von Aqua Security (1) gibt im folgenden Hinweise zu Best Practices mit denen sich Angriffsrisiken vermindern lassen können:

„Ein Remote Access Tool (RAT) ist eine Software, die für den Fernzugriff oder die Fernsteuerung eines Computers verwendet wird. Solche Tools werden standardmäßig von Systemadministratoren für den Zugriff auf von ihnen verwaltete Clients verwendet. Werden – eigentlich legitime – RATs für bösartige Zwecke verwendet, werden sie analog als Remote Access Trojans bezeichnet. Cyberkriminelle nutzen die an sich legitimen Tools seit vielen Jahren als Trojaner, um so die volle Kontrolle über die Computer zu erlangen. Das einzige, das sie dafür tun müssen, ist, deren Nutzer dazu zu verleiten, eines dieser Tools zu installieren und den Zugriff zu gewähren.

Da Cyberkriminelle inzwischen auf allen Ebenen aktiv sind, überrascht es nicht, dass die Angreifer seit einiger Zeit auch auf für die Cloud entwickelten Umgebungen und deren Benutzeroberflächen abzielen, um beispielsweise Zugang zu Docker- und Kubernetes-Instanzen zu erhalten. Wie Kriminelle RATs hierzu nutzen, hat Team Nautilus analysiert. Die auf den cloud-eigenen Technologie-Stack spezialisierte Forschungseinheit von Aqua Security hat hierzu drei der bekanntesten Tools auf Schwachstellen untersucht: Weave Scope, Kubernetes Dashboard und Octant.

Kubernetes-UI-Tools im Visier

Es gibt zahlreiche Kubernetes-UI-Tools wie beispielsweise cAdvisor und Kubernetes Operational View. Diese Tools wurden entwickelt, um Einblicke in den Cluster zu gewähren. Einige wenige von ihnen ermöglichen darüber hinaus auch Zugriff und Kontrolle des Clusters und können in den Händen von Cyberkriminellen großen Schaden anrichten. Es ist auch bekannt, dass sie bereits manipuliert wurden, um Dritten unberechtigten Zugang zu verschaffen. Team Nautilus untersuchte mögliche Fehlkonfigurationen der drei UI-Tools Weave Scope, Kubernetes Dashboard und Octant.

1. Untersuchung von Weave ScopeWeave

Scope ist ein Visualisierungs- und Überwachungstool, das den Echtzeitzugriff auf Anwendungen und Infrastrukturen ermöglicht, so dass IT-Abteilungen Protokolle einsehen und Probleme diagnostizieren können. Es kann auch zur Verwaltung von Docker-Containern verwendet werden, beispielsweise für das Starten, Anhalten, Stoppen und Neustarten von Containern sowie das Starten einer Befehlszeile.

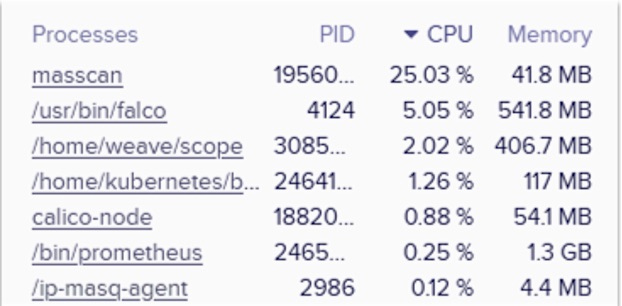

Um aktive Dashboards von Weave Scope zu finden, fragte Team Nautilus Shodan ab, eine Suchmaschine für mit dem Internet verbundene Geräte. Die Suche ergab 58 Ergebnisse. Nach dem Entfernen irrelevanter Ergebnisse und passwortgeschützter Dashboards blieben zehn Dashboards übrig, die einem Angreifer einen vollständigen Einblick in eine Kubernetes-Umgebung ermöglichen würden. Der Einblick zeigt darüber hinaus den ein- und ausgehenden Datenverkehr der Umgebung an, so dass bösartige Kommunikation leicht erkannt werden kann. Das ist beispielsweise bei der Kommunikation der Tsunami-Malware mit einem Server über das IRC-Protokoll der Fall. Weave Scope bietet zudem Einblick in den Prozess hinter dieser Kommunikation – dies entspricht dem Modus Operandi von TeamTNT.

Abb. 1: Die Angreifer führen auf dem Cluster Masscan zusammen mit anderen auf dem Host laufenden Anwendungen aus (Bildquelle: Aqua Security)

2. Untersuchung von Kubernetes Dashboard

Kubernetes Dashboard, bietet eine web-basierte Benutzeroberfläche, die speziell für Kubernetes entwickelt wurde und die alle im Kubernetes-Cluster ausgeführten Workloads anzeigen kann. Es enthält auch Funktionen zur Steuerung und Änderung von Workloads und zur Anzeige von Pod-Aktivitätsprotokollen.

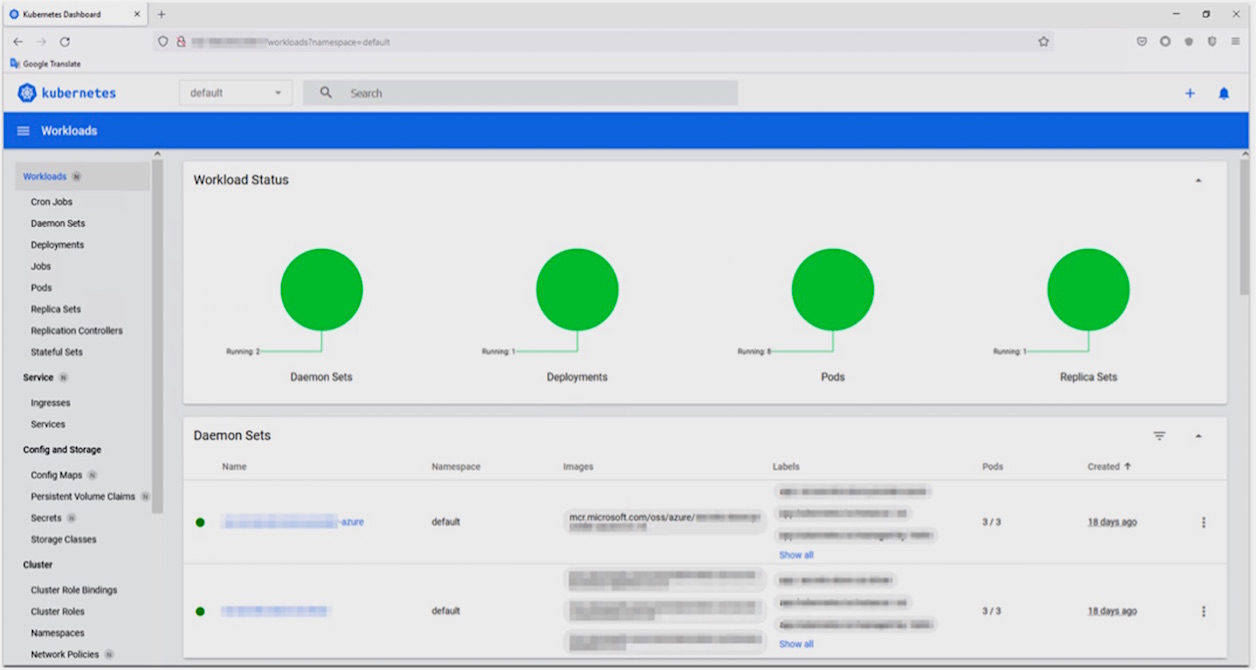

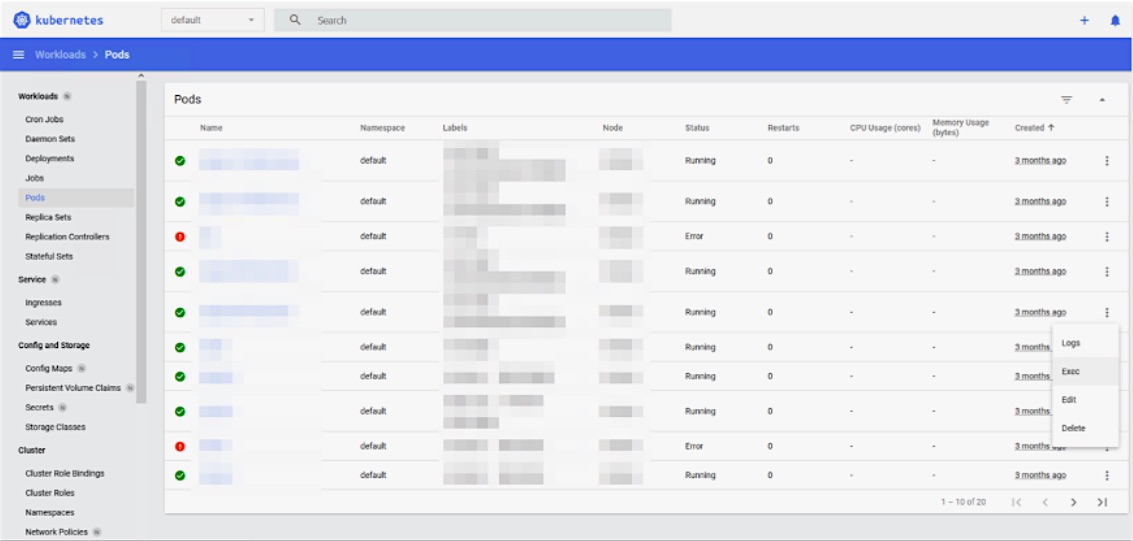

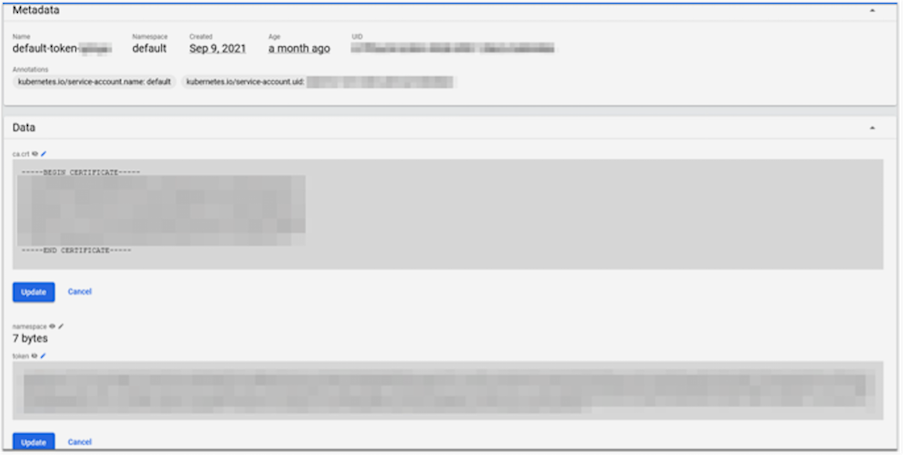

Um kompromittierte Kubernetes Dashboards zu finden, suchte Team Nautilus auch hier Shodan ab. Nach dem Bereinigen der Ergebnisse blieben 27 Dashboards übrig, die keine Benutzerauthentifizierung erforderten, wodurch die Umgebung potenziellen Angriffen ausgesetzt ist. Wie in Abbildung 2 zu sehen ist, ermöglicht das ungeschützte Dashboard einem Angreifer vollen Einblick in die Kubernetes-Umgebung eines Unternehmens. Kubernetes-Dashboards enthalten darüber hinaus auch geheime Daten, auf die leicht zugegriffen werden kann. (Abbildung 3). Angreifer können ausserdem Schaden anrichten, indem sie neue Volumes erstellen oder bestehende ändern (Abbildung 4).

Abb. 2: Angreifer können eine Shell-Verbindung zu einem laufenden Pod öffnen, Container starten und Bereitstellungen ändern (Bildquelle: Aqua Security)

Abb. 3: Das Kubernetes-Dashboard enthält auch geheime Daten, auf die leicht zugegriffen werden kann (Bildquelle: Aqua Security)

Abb. 4 - Daneben gibt es viele andere Möglichkeiten für einen Angreifer, zusätzlichen Schaden anzurichten. Dazu zählt beispielsweise das Ändern von Einstellungen und die Beschaffung von „Volumes“ (Bildquelle: Aqua Security)

3. Untersuchung von Octant-Dashboard

Als drittes und letztes Tool untersuchten die Forscher von Team Nautilus verwundbare Octant-Dashboards. Octant ist eine Open-Source-Webschnittstelle für die Inspektion eines Kubernetes-Clusters und seiner Anwendungen. Sie ermöglicht neben dem Einblick in Cluster auch Debugging und Streaming von Container-Protokollen sowie die Interaktion über eine Befehlszeilenschnittstelle. Über Shodan fanden die Forscher neun potenziell gefährdete Ergebnisse. Nachdem alle irrelevanten Treffer und passwortgeschützte Dashboards entfernt worden waren, blieben vier übrig. Diese erforderten keine Benutzerauthentifizierung und machten die Umgebung für Angriffe anfällig. In diesem Fall handelte es sich jedoch ausschließlich um Honeypots, die von IT-Sicherheitsforschern als virtuelle Falle eingerichtet wurden, um Angreifer anzulocken. Mit einem ungeschützten Octant-Dashbard könnten Angreifer etwa eine Shell-Verbindung zu einem laufenden Pod öffnen, Container starten und Bereitstellungen ändern.

Risikominderung und Best-Practices

Da Cloud Native Infrastructures immer häufiger zum Einsatz kommen, zielen Angreifer immer häufiger auch auf diese Stacks. Leichter machen es ihnen Instanzen, die aufgrund menschlicher Fehler oder mangelnder Kenntnisse der Administratoren nach erstmals korrekter Einstellung manuell falsch konfiguriert wurden. Die korrekte Konfiguration von Cloud-Diensten kann die potenzielle Angriffsfläche erheblich reduzieren und Angriffe auf falsch konfigurierte Kubernetes-Cluster verhindern. Um eine Organisation vor solchen Bedrohungen zu schützen, ist es wichtig, diese bewährten Verfahren für die Kubernetes-Sicherheit zu befolgen:

- In erster Linie sollten die IT-Verantwortlichen Verwaltungs-Tools nicht als öffentlichen Dienst betreiben. Sie sollten diese stattdessen so einrichten, dass sie vom localhost aus bedient werden. Zudem sollte man Tools wie Scope nur im Lese-Modus ausführen und keine Administratorrechte gewähren.

- Auch sollte man eine „Erlaubnisliste“ mit Images erstellen, die getestet, überprüft und regelkonform sind – frei von Schad-Software und Sicherheitslücken.

- Wenn eine IT-Abteilung derzeit keine Kubernetes-UI-Tools verwendet, ist es am besten, die Aktivierung dieser Werkzeuge während der Laufzeit zu begrenzen.

Fazit: RATs für Cloud Native Infrastructures aufgrund von Best Practices verwalten

Die Dashboards der Kubernetes-Benutzeroberfläche sind nützlich, Entwicklern einen Überblick über ihre Cluster zu verschaffen. Ein falsch konfiguriertes RAT kann eine Organisation jedoch schwerwiegenden Attacken aussetzen und Angreifern die volle Kontrolle über eine Container-Umgebung geben. Die Vielfalt der Techniken, die Bedrohungsakteure einsetzen, unterstreicht, wie beliebt dieser Angriffsvektor geworden ist. Abgesehen von einigen Honeypot-Dashboards, die von IT-Sicherheitsforschern als virtuelle Falle eingerichtet wurden um Angreifer anzulocken, wiesen einige der von Team Nautilus aufgedeckten Benutzerschnittstellen Anzeichen von realen Umgebungen auf, von denen einige durch Angreifer bereits aktiv ausgenutzt wurden. Unternehmen sollten sich der Gefahr kompromittierter RATs bewusst sein, und grundlegende Best Practices für die Verwaltung dieser Benutzerschnittstellen beachten."

(1) Das Foto zeigt Arne Jacobsen, Regional Director EMEA bei Aqua Security

Querverweis: