München, Starnberg, 10. Sept. 2021 - VirusTotal entdeckt erste Linux-Version von ChaChi, Golang-basiertes DNS-Tunnel-Backdoor; laut Lacework zielt der Angriff auf Linux-Hosts...

Zum Hintergrund: Ransomware-Angreifer entwickeln ihre Kampagnen kontinuierlich weiter und nehmen zunehmend Linux und Cloud-Netzwerke ins Fadenkreuz. In den letzten Wochen wurden beispielsweise die Ransomware-Gruppen BlackMatter, HelloKitty und REvil erstmalig dabei beobachtet, wie sie über ESXi-Server mit ELF-Verschlüsselungsprogrammen auf Linux-Hosts zugegriffen haben. Die Verlagerung von Ransomware auf Linux ist ein wichtiger Trend, den man genau im Auge behalten muss. Ransomware ist äußerst lukrativ. Akteure suchen stetig nach Möglichkeiten, ihren Profit zu steigern. Linux-Server und Cloud-Infrastrukturen betreffende Ransomware-Aktivitäten sind zwar nach wie vor selten, stellen aber eine echte Bedrohung für operative Prozesse und Kundendaten dar. Indikatoren für diese Aktivitäten sind auf Github von Lacework-Labs verfügbar. Link > https://github.com/lacework/lacework-labs

Die jetzt identifizierte Malware verwendet laut dem Spezialisten (1) Domains, die mit Ransomware von PYSA, auch bekannt als Menipoza Ransomware Gang, in Verbindung stehen. Die ChaChi-Infrastruktur von PYSA scheint danach in den letzten Wochen weitgehend inaktiv gewesen zu sein, da sie in den meisten Fällen geparkt wurde und offenbar nicht betriebsbereit ist. Lacework geht jedoch davon aus, dass es sich bei diesem Beispiel um einen PYSA-Akteur handelt, der mit dem ChaChi-Backdoor auf Linux-Hosts abzielt.

Risiken für Cloud-Netzwerke wachsen - Eine Analyse:

Im August 2021 identifizierte Lacework Labs eine Linux-Variante (MD5: 14abd57e8eb06191f12c0d84f9c1470b) von ChaChi. Bei ChaChi handelt es sich um eine angepasste Variante eines auf Open-Source-Golang basierenden RAT, der DNS-Tunneling für C2-Kommunikation einsetzt. Das Exemplar wurde mit Domains konfiguriert, die von Palo Alto Network im Juli gemeldet wurden:

- sbvjhs.xyz

- sbvjhs.club

- firefox-search.xyz

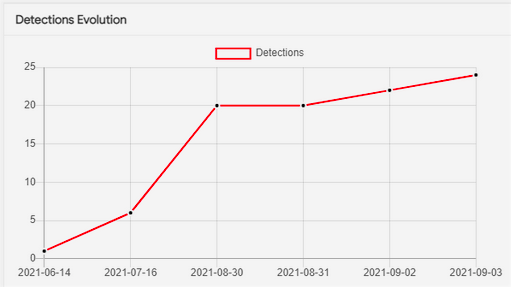

Obwohl dieser Schädling noch recht neu ist, wurde er bereits am 14. Juni 2021 auf VirusTotal hochgeladen und hatte zu diesem Zeitpunkt nur 1/61 AV-Erkennungen. Nach dem Lacework-Tweet Ende August und zum Zeitpunkt der Artikelerstellung liegt die Erkennungsrate bei 20/61.

Die Linux-Variante weist demnach die gleichen Merkmale wie ihr Windows-Pendant auf, insbesondere die Kernfunktionalität, die Dateigröße (>8 MB) und die Verwendung des Golang-Obfuskators Gobfuscate. Ein Unterscheidungsmerkmal der Linux-Version waren die vorhandenen Debug-Ausgaben, die Datetime-Daten enthielten.

ChaChi nutzt benutzerdefinierte Nameserver, die als C2-Server funkgieren, um das DNS-Tunneling-Protokoll zu unterstützen. Daher lassen sich die C2-Hosts durch eine passive DNS-Analyse der Nameserver-Domänen identifizieren. Die Analyse zeigt, dass der Großteil der ChaChi-Infrastruktur seit dem 23./24. Juni 2021 geparkt oder offline ist. Die beiden Ausnahmen scheinen die Domänen ns1.ccenter.tech und ns2.spm.best zu sein.

Abb. 1: AV detection over time (Bildquelle: Lacework)

Anmerkung: Weitere Informationen sowie eine detaillierte Tabelle mit bekannten ChaChi-Nameservern und ihren entsprechenden Auflösungen sind zu finden unter > https://www.lacework.com/blog/pysa-ransomware-gang-adds-linux-support/.

Zum Zeitpunkt dieser Meldung wurden zwei Domains der Linux-Variante (sbvjhs.xyz und sbvjhs.club) auf die Amazon IP-Adresse 99.83.154.118 aufgelöst. Diese IP-Adresse ist ein AWS Global Accelerator-Host und hat mehrere AV-Erkennungen auf VirusTotal. Die Analyse von Lacework zeigt jedoch, dass diese Adresse höchstwahrscheinlich von Namecheap für Domain-Parking-Zwecke verwendet wird und nicht als ChaChi IOC genutzt werden sollte.

(1) Lacework ist eine datengesteuerte Sicherheitsplattform für die Cloud. Die Lacework Cloud Security Platform, powered by Polygraph, automatisiert die Cloud-Sicherheit im großen Maßstab. Polygraph ist laut Anbieter die einzige Sicherheitslösung, die Daten in den AWS-, Azure-, GCP- und Kubernetes-Umgebungen eines Unternehmens sammeln, analysieren und genau korrelieren kann, um sie auf wenige relevante Sicherheitsvorfälle einzugrenzen. Lacework wurde 2015 gegründet und hat seinen Hauptsitz in San Jose, Kalifornien sowie Niederlassungen weltweit. http://www.lacework.com/