Dreieich, Starnberg, 25. Jan. 2020 - Schutz vor Cyber-Attacken; Kombination aus asymmetrischer und symmetrischer Verschlüsselung über Pan Dacom Direkt lieferbar...

Zum Hintergrund: Quantencomputer sollen laut Experten über Kurz oder Lang in der Lage sein, vorhandene Verschlüsselungsverfahren zu kompromittieren. (1) Daher müssen diese Encryption-Technologien so modifiziert werden, dass sie auch den Angriffen von Quantenrechnern standhalten. Gefordert ist die Post-Quanten-Kryptografie (PQC, Post-Quantum Cryptography). PQC-Verfahren sind Verschlüsselungssysteme, die auf herkömmlichen Rechnern wie PCs und mobilen Endgeräten eingesetzt werden können und Angriffen mit Quantencomputern standhalten (s.a. Krypto-Agilität).

Welche Konsequenzen hat es, wenn ein Quantencomputer von Google eine mathematische Aufgabe in Minuten löst, für die ein „klassischer“ halbleiterbasierter Supercomputer 10.000 Jahre benötigt? Wer heute seine Ethernet-Verbindung verschlüsselt, vertraut auf eine mathematische Aufgabenstellung, deren Lösung allerdings sehr viel Rechenleistung benötigt. Dabei ist es nur eine Frage der Zeit, bis Quantencomputer in der Lage sind, auch solche Aufgaben zu lösen und bewährte Verschlüsselungsverfahren zu knacken.

Während traditionelle Computer auf Bits basieren, die entweder einen Wert von 0 (Strom aus) oder 1 (Strom an) annehmen können und damit definierbare und reproduzierbare Zustände liefern, gelten in der Quantenwelt – aufgrund der Superposition sowie Quantenverschränkung – andere Regeln. Qubits, also die kleinste Recheneinheit eines Quantencomputers, sind mit unserem Alltags-Determinismus kaum zu fassen: Sie können theoretisch mehrere Zustände gleichzeitig einnehmen und eröffnen damit neue Möglichkeiten für die Lösung mathematischer Probleme.

Asymmetrische vs. symmetrische Verfahren - Um zu verstehen, wo Quantencomputer ihren Vorteil ausspielen können, muss man die Verschlüsselungskonzepte betrachten:

Asymmetrische Kryptographie-Systeme basieren meist auf der Kalkulation diskreter Logarithmen und der Primfaktorzerlegung. Diese könnten zukünftig durch den Shor-Algorithmus gelöst werden und bieten damit eine gewisse Angriffsfläche für Quantencomputer.

Bei symmetrischen Verschlüsselungsverfahren wie AES verfügen beide Teilnehmer über denselben Key. Mittels Grover-Algorithmus ließe sich die benötigte Rechenleistung, um dieses System zu knacken, zwar um 50% reduzieren. Dennoch bietet ein langer Key, wie ein moderne AES-256-Bit-Verschlüsselungssystem, aus der Sicht der Post-Quanten-Kryptographie ausreichend Schutz für die kommenden Jahrzehnte.

Schutz für Ethernet-Connect

Um Ethernet-Verbindungen vor den Bedrohungen von heute und vor zukünftigen Quantencomputern zu schützen, bedarf es quantenresistenter Verschlüsselung-Technologien (Post-Quanten-Kryptographie). Pan Dacom Direkt liefert nach vorliegenden Angaben als Partner des führenden Anbieters für quantenresistente Verschlüsselungen in Deutschland eine Kryptographie-Lösung, die auf Grund der Kombination von asymmetrischen und symmetrischen Verschlüsselungsverfahren Netzwerke vor Cyberangriffen schützen kann; egal ob es sich um eine verschlüsselte Punkt-zu-Punkt- oder Multipunkt-zu-Multipunkt-Verbindung handelt.

Die Lösung schützt Systeme auf Layer 2/3, ist BSI-konform und soll – anders als IPSec – dabei laut Anbieter den vollen nativen Durchsatz für 10/40/100G liefern. Auf Grund des starken Integritäts- und Replayschutzes soll das System auch gegen aktive Angriffe durch AES-GCM und L2Sec Schutz bieten. Abhängigkeiten von anderen externen Geräten oder Servern können entfallen, sodass kein Fremdzugriff aus dem Netz möglich ist. Quantenresistente Verschlüsselungslösungen sind danach von 100Mbit/s – 100Gbit/s verfügbar.

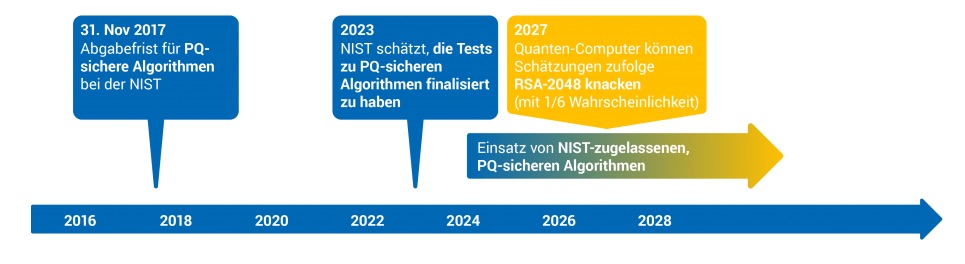

Abb. 1: Krypto-Agilität im Post-Quantenzeitalter, Zeitschiene (Bildquelle / Auszug: utimaco IS, Aachen).

(1) Quelle: Laut dem BSI kann heute ein Großteil der auf breiter Basis eingesetzten asymmetrischen kryptographischen Verfahren schon nicht mehr als sicher betrachtet werden, sobald die Faktorisierung großer Ganzzahlen und die Berechnung sogenannter diskreter Logarithmen effizient möglich ist. Diese Beobachtung erklärt danach auch das gestiegene Interesse an Quantencomputern in der kryptoanalytischen Forschung.

Querverweis: