Garching b. München, Starnberg, 17. Nov. 2020 - Terabytes gestohlener Daten zum Verkauf in Cloud-Logs; auch On-Premise-Systeme sind nicht vor Angriffen geschützt...

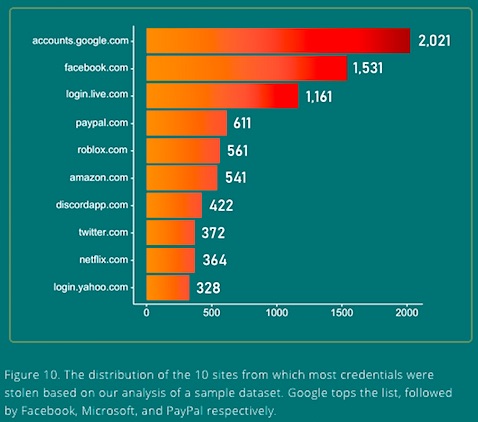

Zur Untersuchung: Kriminelle nutzen Cloud-Dienste und -Technologien, um Angriffe zu beschleunigen. Unternehmen haben somit weniger Zeit, um einen Datenverlust zu erkennen und darauf zu reagieren. Forscher von Trend Micro fanden dazu Terabytes an internen Geschäftsdaten von Unternehmen sowie Logins für beliebte Anbieter wie Amazon, Google, Twitter, Facebook und PayPal, die im Dark Web zum Verkauf angeboten werden.

Die Daten werden durch Zugriff auf die Cloud-Logs verkauft, in denen sie gespeichert sind. Diese Art des Angebots führt dazu, dass eine größere Zahl an gestohlenen Konten monetarisiert werden kann. Zudem verringert sich die Zeitspanne vom ursprünglichen Datendiebstahl bis zu dem Zeitpunkt, an dem gestohlene Informationen gegen ein Unternehmen eingesetzt werden können, von mehreren Wochen auf nur wenige Tage oder Stunden.

Sobald ein Käufer den Zugriff auf Logs mit gestohlenen Daten in der Cloud erworben hat, kann er diese Informationen für einen erneuten Cyberangriff verwenden. Beispielsweise finden sich in diesen Logs häufig Zugangsdaten für das Remote Desktop Protocol (RDP), das einen beliebten Einstiegspunkt für Cyberkriminelle darstellt, die Unternehmen mittels Ransomware erpressen.

Die Speicherung von gestohlenen Datenmengen im Terabyte-Bereich in Cloud-Umgebungen ist demnach für kriminelle Organisationen ähnlich attraktiv wie für legitime Unternehmen: Cloud-Speicher bietet Skalierbarkeit und höhere Geschwindigkeiten. So wird durch größere Rechenleistung und Brandbreite eine Optimierung der Abläufe ermöglicht.

Der Zugang zu diesen Logs mit Cloud-Daten wird laut Research oft auf Abonnementbasis für bis zu 1.000 Dollar pro Monat verkauft. Bereits ein einziges Log kann Millionen von Datensätzen umfassen. Für häufiger aktualisierte Datensätze oder das Versprechen relativer Exklusivität werden höhere Preise erzielt.

Abb. 1 Bildquelle: Figure 10, Trend Micro Research Studie (1).

(1) Quelle / Link > Die vollständige Untersuchung von Trend Micro Research ist unter diesem Link zu finden.

Kommentar Richard Werner, Business Consultant bei Trend Micro: "Der neue Markt für den Zugriff auf Cloud-Logs ermöglicht es Cyberkriminellen, gestohlene Informationen schneller und effektiver zu nutzen. Das sind schlechte Nachrichten für die Sicherheitsverantwortlichen von Unternehmen. Diese Entwicklung zeigt, dass Angreifer Cloud-Technologien nutzen, um Unternehmen zu kompromittieren. Dabei ist es wichtig zu verstehen, dass auch Firmen, die nur On-Premise-Systeme nutzen, nicht vor Angriffen geschützt sind. Vielmehr müssen alle Unternehmen sicherstellen, dass sie sich wirklich absichern und dass sie über die notwendige Transparenz und Kontrolle verfügen, um schnell auf etwaige Vorfälle reagieren zu können.“

Durch den einfachen Zugriff auf Daten können Cyberkriminelle die Ausführung von Angriffen rationalisieren und beschleunigen sowie die Zahl ihrer potenziellen Opfer erhöhen. Daran zeigt sich auch die Anpassungsfähigkeit der Cyberkriminalität: Indem sichergestellt wird, dass Bedrohungsakteure, die auf bestimmte Bereiche spezialisiert sind – etwa auf Kryptowährungs-Diebstahl oder E-Commerce-Betrug – schnell und günstig Zugriff auf die von ihnen benötigten Daten erhalten, können diese noch größeren Schaden anrichten.

Ausblick: Der Trend Micro-Bericht warnt davor, dass solche Aktivitäten in Zukunft einen neuen Typen von Cyberkriminellen hervorbringen könnten: Einen Experten im Data Mining, der maschinelles Lernen zur Verbesserung der Vorverarbeitung und Extraktion von Informationen nutzt, um deren Nutzen für die Käufer zu maximieren. Mit der zunehmenden Professionalisierung der Cyberkriminalität wird der allgemeine Trend in Richtung Standardisierung von Dienstleistungen und Preisen auf Untergrundmarktplätzen gehen.

Querverweise zum Thema (kein Anspruch auf Vollständigkeit):

Unser Beitrag > Gegen Ransomware hilft in letzter Konsequenz ein effektives Backup-System entscheidend

Unser Beitrag > Backup-Software - effektiver Schutzwall oder Einfallstor gegen Ransomware?

Unser Beitrag > Commvault kündigt mit ‚Metallic Cloud Storage Service‘ neues SaaS-Angebot an

Unser Beitrag > Cohesity kündigt Data Management as a Service Angebot (DMaaS) in Kooperation mit AWS an

Unser Beitrag > Datenschutz- und Verwaltung vereinfachen mit Hilfe von Rubrik On-Demand-Wiederherstellung