San Francisco (US), Starnberg, 18. Okt. 2023 - Die Zunahme von Ransomware und COTS-Malware bringt neue Herausforderungen für Cybersicherheitsteams mit sich; was tun…?

Zum Beitrag: Elastic, das Unternehmen hinter Elasticsearch, hat den zweiten Elastic Global Threat Report von Elastic Security Labs veröffentlicht. (1) Der Bericht basiert laut dem Unternehmen auf der Analyse von über 1 Milliarde Datenpunkten aus den letzten zwölf Monaten. Er zeigt, dass Ransomware weiter auf dem Vormarsch ist und sich immer weiter diversifiziert: Mehr als die Hälfte aller beobachteten Malware-Infektionen fand auf Linux-Systemen statt und Credential-Access-Verfahren bei Einbrüchen in Cloud-Systeme gehören inzwischen zum Standard. Nachfolgend hier die wichtigsten Erkenntnisse aus dem Bericht:

Trends bei Malware

"Der Großteil der beobachteten Malware setzte sich aus einigen wenigen, weit verbreiteten Ransomware-Familien und sogenannten COTS-Tools (Commercial Off-the-Shelf) zusammen. Da immer mehr finanziell motivierte Threat Communities Malware-as-a-Service (MaaS)-Funktionen einsetzen oder sogar anbieten, sollten Unternehmen vorrangig in die Entwicklung von Security-Funktionen mit umfassender Sichtbarkeit von Low-Level-Verhaltensweisen investieren, um bisher unentdeckte Bedrohungen aufzudecken.

Die am weitesten verbreiteten Ransomware-Familien, die an Hand von Signaturen identifiziert wurden, sind BlackCat, Conti, Hive, Sodinokibi und Stop. Sie waren für etwa 81 Prozent aller Ransomware-Aktivitäten verantwortlich.

COTS-Malware-Funktionen wie Metasploit und Cobalt Strike standen hinter 5,7 Prozent aller Signaturereignisse. Auf Windows-Systemen machten diese Familien etwa 68 Prozent aller Infektionsversuche aus.

Etwa 91 Prozent der Malware-Signaturereignisse stammten von Linux-Endpoints, während die Zahl bei Windows-Endpoints nur bei etwa 6 Prozent lag.

Trends beim Endpoint-Verhalten Technisch besonders versierte Threat-Gruppen umgehen Sicherheitsmaßnahmen, indem sie sich auf Edge-Geräte, Appliances und andere Plattformen mit sehr geringer Sichtbarkeit zurückziehen.

Der Bericht unterstreicht, dass es für Unternehmen noch nie wichtiger war, sich einen Überblick über die Manipulationssicherheit ihrer Endpoint-Security-Sensoren zu verschaffen und Monitoring-Projekte in Betracht zu ziehen. So können sie anfällige Gerätetreiber aufspüren, mit denen Sicherheitstechnologien außer Kraft gesetzt werden können. Organisationen mit großen Windows-Umgebungen sollten außerdem anfällige Gerätetreiber aufspüren, um diese grundlegenden Technologien zu deaktivieren.

Zusammen betrachtet gehen mehr als 70 Prozent aller Endpoint-Alerts auf Execution- und Defense-Evasion-Operationen zurück.

Die unauffälligsten Methoden hat Elastic auf Windows-Endpoints beobachtet, die mit 94 Prozent aller Endpoint-Verhaltens-Alerts das Hauptziel von Angriffen waren, gefolgt von macOS-Endpoints mit 3 Prozent.

Das macOS-spezifische Credential-Dumping war für 79 Prozent aller Credential-Access-Fälle verantwortlich – im Vergleich zum Vorjahr ein Anstieg von etwa 9 Prozent. Unseren Beobachtungen zufolge wurden dabei in Windows-Umgebungen zu mehr als 78 Prozent der Zeit ProcessDump.exe, WriteMiniDump.exe und RUNDLL32.exe verwendet.

Trends bei Cloud-Security

Je mehr Unternehmen von der lokalen Bereitstellung auf hybride oder vollständig cloudbasierte Umgebungen umstellen, desto stärker werden Fehlkonfigurationen, lockere Zugriffskontrollen, ungesicherte Anmeldedaten und nicht funktionierende PoLP-Modellen (Principle of Least Privilege) ausgenutzt. Querverweis zu externem Link > https://csrc.nist.gov/glossary/term/least_privilege

Organisationen können das Risiko eines erfolgreichen Angriffs deutlich reduzieren, wenn sie die von ihren Cloud-Anbietern bereits unterstützten Security-Features implementieren und ihre Umgebung auf gängige Versuche des Credential-Missbrauchs überwachen.

Für Amazon Web Services zeichnet sich nach Auswertung der Bedrohungserkennungssignale bei der Häufigkeit der verschiedenen Taktiken die folgende Reihenfolge ab: Defense Evasion (38 Prozent), Credential Access (37 Prozent) und Execution (21 Prozent).

53 Prozent der Credential-Access-Ereignisse standen im Zusammenhang mit kompromittierten legitimen Microsoft Azure-Konten.

Bei Microsoft 365 wurde mit 86 Prozent ein hoher Anteil von Credential-Access-Signalen festgestellt.

85 Prozent der Threat-Detection-Signale bei Google Cloud standen im Zusammenhang mit Defense Evasion.

Etwa 61 Prozent aller Kubernetes-spezifischen Signale entfielen auf Discovery.Dabei handelte es sich überwiegend um unerwartete Dienstkontoanfragen, die abgelehnt wurden."

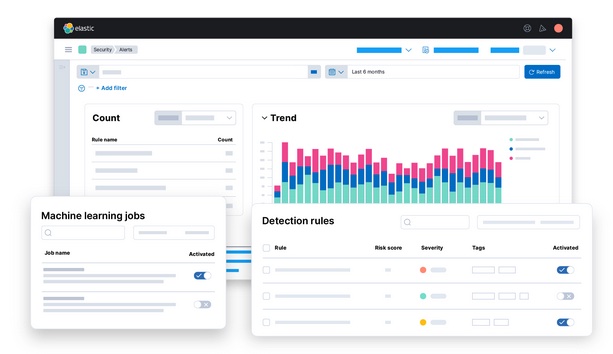

(1) Abb. Elastic Security für automatisierten Schutz vor Bedrohungen (Bildquelle: Elastic).

Kommentar Jake King, Head of Security Intelligence und Director of Engineering bei Elastic: „Open Source, handelsübliche Malware und der Einsatz von KI haben die Einstiegshürde für Angreifende gesenkt. Aber wir beobachten auch den zunehmenden Einsatz von automatisierten Erkennungs- und Reaktionssystemen, mit denen das IT-Personal seine Infrastrukturen besser schützen kann. Das Ganze ist ein Katz-und-Maus-Spiel und unsere stärksten Waffen sind Wachsamkeit und kontinuierliches Investieren in neue Verteidigungstechnologien und ‑strategien.“ Externer Link > https://www.elastic.co/de/

Querverweis:

Unser Blogpost mit Podcast > Zum Einsatz von KI-Technologien für Backup-Recovery-Verfahren und besseren Datenschutz

Unsere Beitrag > Linux-basierte Cloud Systeme im Ziel von Ransomware- und Cryptojacking-Angriffen

Unser Beitrag > Cyberattacken auf NAS-Systeme: zur Rolle von Storage Administratoren für die IT-Sicherheit