San Jose (US), Starnberg, 20. Okt. 2021 - Data Management as a Service ergänzt Threat-Defense-Architektur; Disaster-Recovery-as-a-Service und weitere Neuerungen gezeigt...

Zur Ankündigung: Cohesity hat auf seiner ersten Anwenderkonferenz Cohesity Connect** neue Sicherheits- und Governance-Angebote vorgestellt. Damit sollen Kunden Hackern und ihren ausgeklügelten Ransomware-Angriffen einen Schritt voraus sein. Früher verschlüsselten Cyberkriminelle vor allem Produktionsdaten. Dann verlegten sich die Kriminellen darauf, Backups zu zerstören oder zu verschlüsseln. Aktuell ziehen die Kriminellen Daten ab und drohen, diese im Dark Web zu veröffentlichen. Nach Ansicht von Cohesity ist es deshalb nicht mehr ausreichend, sich auf herkömmliche Backups als Versicherung zu verlassen. Gefragt ist eine Technologie der nächsten Generation, die es relativ einfach möglich macht, sensible Daten zu identifizieren, Anomalien zu erkennen, Daten zu isolieren und somit modernen Bedrohungen einen Schritt voraus zu sein. Dazu wurden jetzt neue SaaS-Angeboten vorgestellt, die zu dem Data Management-as-a-Service-Portfolio von Cohesity gehören. Die folgenden Angebote stellen laut Anbieter wichtige Ergänzungen der Threat-Defense-Architektur des Unternehmens dar:

1. Cohesity DataGovern

Der Datensicherheits- und Governance-Service nutzt KI/ML, um die Erkennung sensibler Daten zu automatisieren. Zudem erkennt er anormale Zugriffs- und Nutzungsmuster, die auf einen Cyberangriff hindeuten könnten. Dies ist der Schlüssel, zur Vereitelung von Exfiltration von Daten durch Cyberkriminelle. DataGovern ist jetzt als Early-Access-Preview verfügbar. Die Lösung vereint Datensicherheit und Data Governance innerhalb eines SaaS-Angebots. Kunden sollen damit Folgendes erreichen können:

Einsatz von KI/ML-basierter Klassifizierungstechnologie um sensible, auch personenbezogene Daten (PII) in Backup- und Produktionsdaten zu erkennen. Mit der Technologie lässt sich auch der Datenzugriff in diesen Bereichen regeln. So können Umgebungen geschützt werden, bevor Angriffe erfolgen.

Automatisieren und Vereinfachen der Datenklassifizierung mit vordefinierten Richtlinien für gängige Vorschriften wie DSGVO, CCPA und HIPAA. So werden Compliance- und Governance-Vorgaben erfüllt.

Verhaltensanomalien nahezu in Echtzeit erkennen, zum Beispiel wenn ein Benutzer plötzlich auf große Mengen sensibler Daten zugreift. Diese Aktivität kann der Vorläufer einer Datenexfiltration sein.

Triggern von Workflows für Gegenmaßnahmen entsprechend der Richtlinien. Integriert sind führende Plattformen für Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR).

2. Projekt Fort Knox

Dieser Service soll es Kunden ermöglichen, eine isolierte Kopie ihrer Daten in einem von Cohesity verwalteten Tresor zu speichern. So werden Daten widerstandsfähiger gegen Ransomware-Angriffe. Neben der Unveränderlichkeit erhalten die Kunden so eine weitere Möglichkeit, Angreifer abzuwehren, die Daten verschlüsseln wollen. Project Fort Knox [2] ist ein SaaS-Angebot, das laut Anbieter in den kommenden Quartalen als Early-Access-Preview verfügbar sein soll. Es bietet von Cohesity verwaltete Datentresor-Funktionen, um auf einfache Weise eine sichere Datenisolierung durch ein Cloud-basiertes Repository zu erreichen. Sie speichern dabei eine Kopie ihrer Daten, die manipulationssicher und immer verfügbar ist. Dieser Service bietet laut Entwickler folgende Vorteile:

Einfach anschließen, auslagern und wiederherstellen. Es ist nicht nötig, Bänder hin und her zu schieben, einen Cloud-basierten Datentresor selbst zu erstellen, eine zusätzliche Speicherinfrastruktur aufzubauen oder Wiederherstellungsprozesse zu entwickeln, die den bekannten „3-2-1“-Best Practices entsprechen.

Im Falle eines Ransomware-Angriffs können Unternehmen schnell und zuverlässig eine saubere Kopie der Daten identifizieren und diese am gewünschten Ort wiederherstellen – vor Ort oder in der Cloud.

Regelmäßiges Testen auf die Bereitschaft für Angriffe durch Probeübungen in einer isolierten Umgebung.

Wechsel von einem investitionsintensiven (CapEx) zu einem dienstleistungsorientierten „as-a-Service“ Finanzierungsmodell (OpEx).

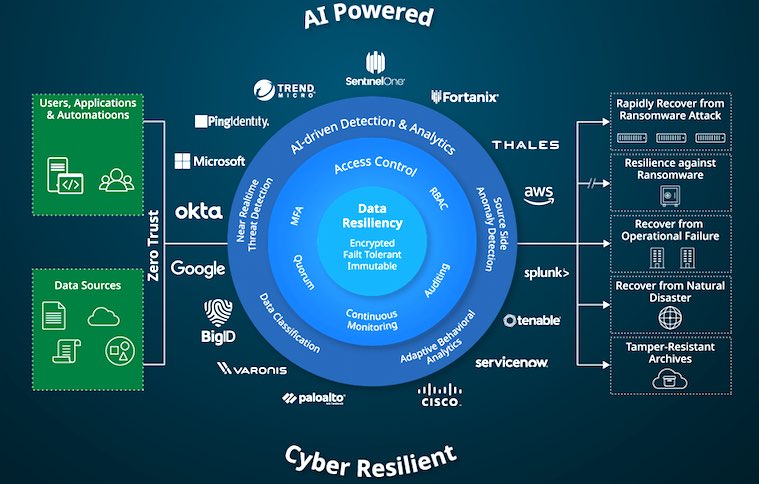

Abb. 1: Cohesity Threat Defense, multilayered data security architecture (Bildquelle: Cohesity).

Link > https://www.cohesity.com/next-gen-data-management/

Kommentar John Kindervag, der das Zero-Trust-Modell für Cybersicherheit populär gemacht hat: „Cohesity wendet die Zero-Trust-Prinzipien an und erweitert diesen Ansatz durch umfassende Datensicherheit. Der Datensicherheitsansatz von Cohesity kann Kunden dabei helfen, bösartigen Akteuren einen Schritt voraus zu sein, und setzt einen hohen Maßstab für andere Unternehmen im Bereich der Datenverwaltung.“ Anwenderzitat Rishi Bhargava, Vice President Product Strategy Cortex XSOAR bei Palo Alto Networks: „Datensicherheit bereitzustellen und schnell auf Angriffe zu reagieren, ist von entscheidender Bedeutung, wenn wir unsere Kunden bei der Bekämpfung von Cyberkriminalität unterstützen. Mit der Integration von Cohesity in die Cortex™ XSOAR-Plattform erleichtern wir es den gemeinsamen Kunden, kritische Datensicherheitswarnungen zu erkennen und darauf zu reagieren.“

3. Threat Defense - Architektur für eine sich ständig weiterentwickelnde Bedrohungslandschaft

Die neuen SaaS-Angebote basieren auf der Threat-Defense-Datensicherheitsarchitektur von Cohesity und erweitern sie. Die mehrschichtige Architektur vereint verschiedene Produkte, Dienstleistungen und Fähigkeiten von Cohesity und Partnern. Dadurch erhalten Kunden Unterstützung, um Bedrohungen mithilfe von KI und ML zu identifizieren, ihre Daten zu schützen und im Falle eines Cyberangriffs wiederherzustellen.

4. Cohesity Connect und DRaaS:

Interessierte können mehr über diese Technologien und andere Neuerungen im Bereich der Datenverwaltung auf der ersten Anwenderkonferenz Cohesity Connect erfahren. Sie findet virtuell vom 18. bis 20. Oktober in Nord- und Südamerika und vom 19. bis 21. Oktober in Asien-Pazifik und EMEA statt.** Darüber hinaus können die Teilnehmer dieser virtuellen Veranstaltung weitere Produktankündigungen erleben, darunter die allgemeine Verfügbarkeit des Disaster-Recovery-as-a-Service-Angebots (DRaaS). Dieses beinhaltet automatisierte Disaster Recovery Funktionen, um Ausfallzeiten von Anwendungen und Datenverluste entsprechend zu minimieren und erweitert die Wiederherstellungsfunktionen von Cohesity SiteContinuity. Zusätzlich lässt sich Amazon Web Services (AWS) als Wiederherstellungsort für Failover und Failback in einem Software-as-a-Service (SaaS)-Modell nutzen. In Summe bieten sich laut den Entwicklern demnach folgende Vorteile:

Minimierung von Ausfallzeiten und Datenverlusten: Die Risiken für Ausfallzeiten und Datenverluste werden durch Snapshot-basierte Backups und Near-Sync-Replikation erheblich reduziert. Dies stellt sicher, dass alle Daten erfasst werden und im Falle einer Katastrophe oder eines Cyberangriffs für einen Failover bereitstehen.

Erfüllung von Service Level Agreements: Kunden können einfach in wenigen Minuten Wiederherstellungspläne entwerfen und SLAs zuweisen. Damit stellen sie das richtige Maß an Ausfallsicherheit für eine breite Palette von Anwendungen bereit und erfüllen alle Business-Anforderungen.

Vereinfachung des Betriebs: Cohesity kombiniert Disaster-Recovery-Orchestrierung, Snapshot-basiertes Backup, Near-Sync-Replikation und nahtloses Failover über die Public Cloud in einem umfassenden Service. Alles wird über eine einzige Benutzeroberfläche verwaltet, um Disaster-Recovery-Abläufe erheblich zu vereinfachen.

Kostensenkung und Time-to-Value-Optimierung: Unternehmen vermeiden Kosten für ungenutzte Infrastruktur, indem sie Cloud-Infrastruktur von AWS im Falle einer Katastrophe oder einer Testübung nur bei Bedarf nutzen und bezahlen. Cohesity unterstützt danach die Standardinfrastruktur von Amazon Web Services (AWS) wie Amazon Elastic Compute Cloud (Amazon EC2) in einem DRaaS-Modell. Kunden können auch die Time-to-Value beschleunigen, indem sie schnell eine Disaster-Recovery-Strategie aufsetzen, ohne zusätzliche Hardware oder physische Rechenzentren beschaffen zu müssen.

Querverweis:

In unserem Tec-Podcast bei Cohesity nachgefragt > Backup und Ransomware: Wie lassen sich Angriffe frühzeitig erkennen und verhindern?

Unser Beitrag > PYSA Ransomware Gang nimmt Linux über ESXi-Server ins Fadenkreuz