Starnberg, 13. März 2024 - SLAs zu Verfügbarkeit und Leistung bei Wiederherstellung im Disaster-Recovery-Fall; sichere Backups neben unveränderlichen Daten im Fokus…

Um was es in diesem Blogpost geht: Die 2016 eingeführten Cybersicherheits-Vorschriften der EU wurde durch die 2023 veröffentlichte NIS2-Richtlinie weiter aktualisiert. Der bestehenden Rechtsrahmen wird laut EU vor allem erweitert, um mit der Zitat „zunehmenden Digitalisierung und einer sich entwickelnden Bedrohungslandschaft für Cybersicherheit Schritt zu halten.“ (1) Daraus leiten sich für alle im KRITIS-Umfeld inkl. HealthCare tätigen Unternehmen-/Organisationen - aber auch in Bereichen wie Verkehr, Energie und digitale Infrastruktur (s.a. DORA = digitale operationale Resilienz im Finanzsektor / ext. link > https://www.bafin.de/DE/Aufsicht/DORA/DORA_node.html) Aktionen auf der IT-Seite ab, um bei der Umsetzung der neuen rechtlichen Sicherheits-Rahmenbedingungen und Security-Regeln zu unterstützen. Diese können von den Behörden dann auch sofort kontrolliert werden, und zwar direkt nach dem Stichtag 17. Okt. 2024; im Gegensatz zur DSGVO also ohne Übergangszeiten. Somit ist Handlungsbedarf geboten.

Diesen Beitrag bei Apple Podcasts hören (7min.). Externer Link > https://podcasts.apple.com/de/podcast/nis-2-richtlinie-und-datenspeicher/id81294878?i=1000653593314

Unter NIS2 fallen laut EU alle Unternehmen mit über 50 Mitarbeitern oder mehr als 10 Mio. Jahresumsatz, sowie die sogenannten "kritischen Sektoren", wobei laut NIS-2 nach Wesentlich (Essentials) und Wichtig (Important) unterschieden wird. Die Kommission arbeitet mit der EU-Agentur für Netz- und Informationssicherheit mit den Mitgliedstaaten zusammen, um die Umsetzung der NIS-Richtlinie in nationales Recht sicherzustellen. Für Deutschland ist die Organisation das BSI.

Weitere externe Links zum Thema:

https://www.csoonline.com/de/a/6-tipps-zur-nis2-umsetzung,3681239

https://www.openkritis.de/eu/eu-nis-2-direktive-kritis.html

Was bedeutet NIS-2 für Speichersysteme, Datensicherung und Disaster Recovery?

Ein cyberresilienter Speicher gehört generell zu den wichtigsten Anforderungen an Unternehmen, um die Sicherheit von kritischen Daten zu gewährleisten und böswillige Angriffe auf die Speicher- und Dateninfrastruktur abwehren zu können. Gesucht sind Lösungen und Services (extern / intern), die helfen, schädliche Auswirkungen eines Cyberangriffs oder andere Katastrophen so weit wie möglich zu minimieren.

Mit Einführung der NIS-2-Richtlinie der EU gewinnen Unternehmens-Backups- und Verfahren noch mehr an Bedeutung. Dazu gehören Funktionen wie Immutable Backups, S3 Object Lock und unveränderlichen Snapshots, um die Einhaltung der NIS-2-Vorschriften zu gewährleisten. Die Ziele: Betriebskontinuität sicherstellen, Datenverluste bei Angriffen verhindern-/minimieren und die Wiederherstellung kritischer Daten im Falle eines erfolgreichen Angriffs zu beschleunigen, um so schnell wie möglich wieder produktiv und handlungsfähig zu sein. Beispiel: sobald Daten in den Immutable Storage geschrieben werden, können sie dort in der Regel weder gelöscht noch verändert werden. Damit sind Unternehmen dann auch in der Lage, im Fall der Fälle die Daten wieder 100% korrekt zurücksichern zu können.

Erschwert können diese Vorgaben und Anforderungen aktuell durch die zunehmende Komplexität der Dateninfrastruktur werden (on-premise, Cloud, hybride Deployments, Datenwachstum, rasche Bereitstellung neuer Anwendungen, KI etc.), inkl. der damit einhergehenden organisatorischen Herausforderungen.

Fragmentierte Datenstrukturen erweisen sich laut einer aktuellen Studie als Problem für die Cyber-Resilienz und betroffene Organisationen haben es nach wie vor mit fragmentierten Lösungen und Ansätzen zur Datensicherung zu tun. Die Folgen sind eine komplexe Administration mit unterschiedlichen Verantwortlichkeiten, hohe Kosten (OPEX) sowie ungenügende Cyber-Resilienz.

Die Modernisierung sowie Konsolidierung von Silo-Architekturen und eine engere Zusammenarbeit von unterschiedlichen Verantwortlichkeiten, die bislang of eher getrennt agierten (Backup / Storage / ITOps mit CSOs / CISOs), ist daher kurz- und mittelfristig anzustreben. Stichwort: End-to-End-Sicherheit / NIST-Framework.

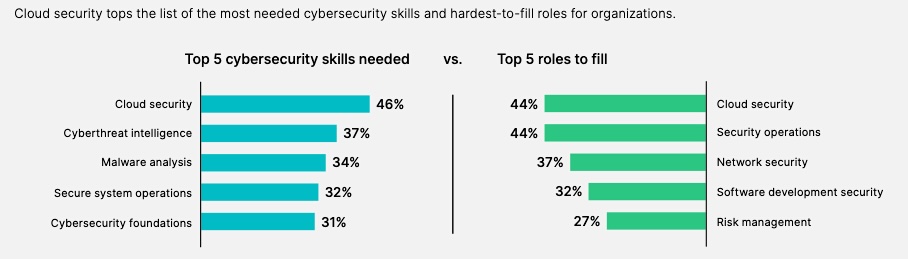

Abb.: Cloud cybersecurity skills are needed most (Bildquelle: Fortinet 2023 Cybersecurity Skills Gap Global Research Report).

Cloud und Datensicherheit

Je mehr Unternehmen von der lokalen Bereitstellung auf hybride- oder vollständig cloudbasierte Umgebungen umstellen, desto häufiger treten im Betrieb Fehlkonfigurationen, Bedienungsfehler, schlecht gesicherte oder ungenügende Zugriffskontrollen, ungesicherte Anmeldedaten oder nicht funktionierende PoLP-Modellen (Principle of Least Privilege) auf. Querverweis / externer Link > https://csrc.nist.gov/glossary/term/least_privilege

KI, AIOps und Cybersecurity

KI-Lösungen sind zunehmend in der Lage, den Zeitaufwand für die Untersuchung und Festlegung von Reaktionen auf Cyber-Ereignisse zu verkürzen und die Cyber-Resilienz insgesamt zu steigern. Künstliche Intelligenz kann gezielt bei der Einhaltung von Datenschutz- und Sicherheitsbestimmungen helfen, indem es die Herkunft von Anwendungsdaten nachverfolgt. Datenklassifizierung stellt im Sinne der NIS-2 Regeln dazu ein wichtiges Werkzeug dar. Damit lassen sich auch z.B. Probleme mit sog. ROT-Daten (Redundant-Obsolet-Trivial) sowie indifferente Zugriffsrechte und eine mangelnde Datentransparenz vermeiden.

Wege zu einer beschleunigten Automatisierung der Datenverwaltung und -verschiebung zwischen Edge-, Core- und Cloud-Umgebungen zu finden, ist in Sinne dieser Anforderungen von zentraler Bedeutung für die IT- und somit für die gesamte Unternehmensstrategie. Weiteres Beispiel: Richtlinienbasierte und automatisierte Aktionen zum Kopieren, Archivieren oder Löschen von Daten gemäß den jeweiligen Datenaufbewahrungs-Richtlinien, oder der kontrollierte Zugriff auf Inhalte nur durch autorisierte User / Anwendungen vor Ort oder in der Cloud.

Mit Hilfe von SecOps und automatisierter AIOps kann die IT-Infrastruktur und damit auch der Storage im Sinne der genannten NIS-2 Anforderungen eine widerstandsfähigere Plattform zur Verwaltung von kritischen Datendiensten erreichen.

(1) Quelle / externer Link > https://digital-strategy.ec.europa.eu/de/policies/nis2-directive

Weitere Querverweise von dieser Webseite zum Themenkomplex:

Unser Blogpost > Speicheranforderungen bei KI-Anwendungen: Randbedingungen und Einsatzkriterien

Unser Beitrag > Effektiver Cyberschutz mit KI: Prognosen und Handlungsempfehlungen für (IT-)Verantwortliche

Unser Beitrag > EU-Projekt Nostradamus zum Aufbau einer hochsicheren Quantenkommunikations-Infrastruktur

Unser Beitrag > Verschlüsselung und die Grundsätze für Datensicherheit in der Produktion

Unser Beitrag > Cyberattacken auf NAS-Systeme: zur Rolle von Storage Administratoren für die IT-Sicherheit