Frankfurt/M., Starnberg, 05. April 2022 - Wenn die Datensicherung nicht ausreichend ist, um mit Ransomware-Angriffen fertigzuwerden; Dell Technologies zu Gegenmaßnahmen...

Zum Beitrag: Nicht nur die Zahl der Hackerangriffe hat zugenommen, sondern auch deren Qualität. Über das Darknet haben Cyber-Kriminelle heute Zugriff auf ein breites Repertoire an Werkzeugen, das früher nur großen Gruppen und Nationalstaaten zur Verfügung stand. Um diese modernen Bedrohungen zu bewältigen, reichen herkömmliche Disaster-Recovery- und Business-Continuity-Lösungen nicht mehr aus, denn die Angreifer verschlüsseln zusätzlich zu den Systemen und Daten immer häufiger auch die Backups. Das Backup von wichtigen Daten ist ein zentraler Bestandteil jeder IT-Security-Strategie. Aber was passiert, wenn diese Sicherungskopie bei einem Hackerangriff kompromittiert wird?

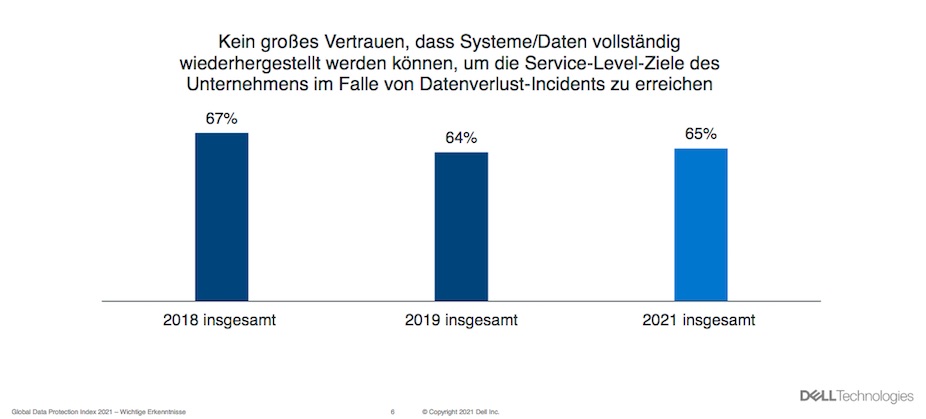

Laut dem Dell Technologies 2021 Global Data Protection Index befürchten 62 Prozent der befragten IT-Entscheider, dass ihre Maßnahmen zur Datensicherung nicht ausreichen, um mit Malware wie einem Ransomware-Angriff fertigzuwerden. 67 Prozent sind sich danach nicht sicher, ob sie nach einer Cyber-Attacke oder einem anderen Datenverlust ihre geschäftskritischen Daten wiederherstellen können – was verheerende Folgen haben kann. (1) Zusätzlich zur Abwehr von Cyber-Angriffen benötigen Unternehmen, die ihre Cyber-Resilienz verbessern wollen, ein effektives Datenwiederherstellungskonzept. Dell Technologies kommentiert für Sie im Folgenden, welche Punkte aus Sicht des Anbieters ein erfolgreiches Cyber Recovery auszeichnen sollten. Vor allem drei Punkte sind dabei entscheidend:

- Isolation (Isolierung)

- Immutability (Unveränderlichkeit)

- Intelligence (Intelligente Analysen)

"Die Isolierung der Daten erfolgt bei einer modernen Lösung über einen sicheren digitalen Tresor, der logisch und physisch von den Produktions- und Backup-Netzwerken getrennt und damit für Angreifer absolut unzugänglich ist. Dieser Tresor steht in einem separaten, abgeschlossenen Raum, zu dem nur ein ausgesuchter Personenkreis Zutritt hat – immerhin werden nach wie vor viele Datendiebstähle in Unternehmen auch von den eigenen Mitarbeiterinnen und Mitarbeitern begangen. Er ist nicht an ein Netzwerk angeschlossen, sondern durch ein virtuelles Air Gap von allen anderen Systemen separiert. Damit im Rahmen der Replikation eine Datenübertragung erfolgen kann, öffnet die Cyber-Recovery-Software über eine Policy den physischen Replikations-Port und überträgt die Daten vom Backup-Server zum Tresor. Sobald sämtliche Daten ihr Ziel erreicht haben, wird die Verbindung wieder geschlossen.

Ein solcher digitaler Tresor verfügt zudem über ein Dateisystem, das jegliche Veränderung der Daten ausschließt. So sind diese nicht nur vor Bearbeitung oder Löschung geschützt, sondern gleichzeitig auch vor böswilligen Krypto-Verschlüsselungen, wie sie oft bei Ransomware-Angriffen eingesetzt werden. Der Tresor speichert also eine Art Goldkopie der Unternehmensdaten, sodass sich der vorherige Datenstand jederzeit wiederherstellen lässt. Mehr noch: Die Funktionsfähigkeit der automatisierten Wiederherstellungsroutinen ist sichergestellt. Dadurch ist es möglich, nicht nur die von der Malware blockierten Datensätze, sondern auch den konfigurierten Server zurückzuspielen und auf diese Weise innerhalb kürzester Zeit eine saubere und funktionierende Produktionsumgebung wiederherzustellen. Ohne diesen Cyber-Recovery-Ansatz würde ein Unternehmen viel Zeit mit der Wiederherstellung der letzten Backups verbringen, ohne zu wissen, ob sie brauchbar sind.

Eine moderne Cyber-Recovery-Lösung nutzt zudem maschinelles Lernen, um Daten auf ungewöhnliche Muster oder Aktivitäten hin zu untersuchen und so Indikatoren für Kompromittierungen oder Angriffe zu erkennen. Diese Analyse-Engine wertet den vollständigen Inhalt von Dateien aus und beschränkt sich nicht nur auf Metadaten oder Betriebssysteminformationen. Dadurch erhält das System einen besseren Einblick, ob Daten auf unzulässige Weise beschädigt oder verändert wurden. Werden Anzeichen für eine Beschädigung gefunden, generiert das System automatisch eine Warnmeldung mit dem Angriffsvektor sowie der Liste der betroffenen Dateien und identifiziert die letzte gute Datenkopie zur Wiederherstellung. Somit kann der Geschäftsbetrieb mit minimaler oder sogar ganz ohne Unterbrechung fortgesetzt werden. Die Warnmeldung wird dabei über eine speziell gehärtete Firewall, eine sogenannte Datendiode, nach außen übermittelt – potenzielle Angreifer haben zu keinem Zeitpunkt Zugriff auf die Geräte innerhalb des Datentresors."

(1) Abb.: IT-Entscheidungsträger haben kein Vertrauen in die Fähigkeit ihres Unternehmens, die Recovery-SLOs zu erfüllen (Bildquelle: Auszug aus dem Dell Technologies 2021 Global Data Protection Index).

„Unternehmen müssen umdenken: Anstatt zu hoffen, dass sie eine Cyber-Bedrohung hundertprozentig abwehren können – was schlichtweg nicht möglich ist –, müssen sie sich darauf konzentrieren, dass sie nach einem Vorfall so schnell und kosteneffizient wie möglich den regulären Betrieb wieder aufnehmen können. Mit einem modernen Cyber-Recovery-Ansatz sind sie dazu in der Lage“, fasst Alexander Gaiswinkler, Presales Manager Corporate and Public for Data Protection Solutions bei Dell Technologies, zusammen.

Querverweise: