Die Google Threat Intelligence Group (GTIG) zeigt in ihrem neuen "AI Threat Tracker" auf, wie Cyberkriminelle künstliche Intelligenz (KI) nutzen und einsetzen…

Hintergrund

Beim Betrachten der allgemeinen Bedrohungslage wurde laut GTIG eine (Zitat) „große Veränderung sichtbar, die sich in den letzten Monaten vollzogen hat: Angreifer nutzen künstliche Intelligenz nicht mehr nur zur Steigerung ihrer Produktivität, sondern experimentieren mit neuen Funktionen und Szenarien.“ Sie setzen in aktiven Kampagnen dazu neuartige, KI-gestützte Malware ein, die das Angriffsverhalten während der Ausführung dynamisch verändert. Mit neuen Erkenntnissen will der aktuelle Bericht damit an die Analyse „Adversarial Misuse of Generative AI“ vom Januar 2025 anknüpfen und aufzeigen, wie sich die KI-gestützten Fähigkeiten von Bedrohungsakteuren deutlich weiterentwickelt haben. (1)

Hier das Wichtigste zusammengefasst (Quelle, GTIG Nov. 2025):

- Erste Verwendung von „Just-in-Time“-KI in Malware: „GTIG hat erstmals Malware-Familien wie PROMPTFLUX und PROMPTSTEAL identifiziert, die während der Ausführung Large Language Models (LLMs) verwenden. Diese Tools generieren dynamisch bösartige Skripte und verschleiern ihren eigenen Code, um nicht erkannt zu werden. Zudem nutzen sie KI-Modelle, um bösartige Funktionen nach Bedarf zu erstellen, anstatt sie fest in die Malware zu programmieren. Diese Entwicklung steckt zwar noch in den Kinderschuhen, stellt jedoch einen bedeutenden Schritt in Richtung autonomer und anpassungsfähiger Malware dar.

- Social Engineering zur Umgehung von Sicherheitsmechanismen: Bedrohungsakteure verwenden in ihren Prompts Social-Engineering-Methoden, um Sicherheitsvorkehrungen von KI-Tools zu umgehen. Beispielsweise haben sich Hacker als Studenten in einem „Capture the Flag“-Wettbewerb oder als Cybersicherheitsforscher ausgegeben, um für die Entwicklung ihrer Tools bestimmte Informationen von dem KI-Assistenten Gemini zu bekommen, die sonst gesperrt wären.

Abb.: Bildquelle Auszug, Google GTIG „AI Threat Tracker: Advances in Threat Actor Usage of AI Tools“, Nov. 2025.

- Kontinuierliche Erweiterung des gesamten Angriffszyklus: Staatlich geförderte Akteure, beispielsweise aus Nordkorea, Iran oder der Volksrepublik China, nutzen Gemini, um alle Phasen ihrer Aktivitäten zu verbessern. Das reicht von der Aufklärung und Recherche über die Erstellung von Phishing-Ködern bis hin zum technischen Support für ihre „Command and Control“-Maßnahmen und die Datenexfiltration.

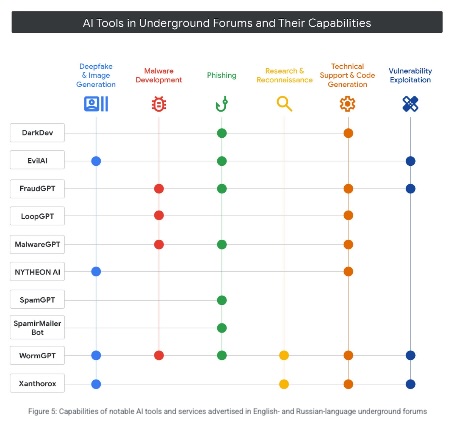

- Reifer Markt für KI-Tools im Bereich Cyberkriminalität: Der Untergrund-Markt für illegale KI-Tools ist im Jahr 2025 gereift. Google hat mehrere multifunktionale Tools identifiziert, die Phishing, die Entwicklung von Malware und die Erforschung von Schwachstellen unterstützen. Solche Angebote senken die Einstiegshürde für weniger versierte Akteure drastisch.“

Fazit Billy Leonard, Technischer Leiter der Google Threat Intelligence Group: „Angreifer nutzen durchaus gängige KI-Plattformen – doch deren Schutzmechanismen sorgen dafür, dass viele auf Modelle aus dem kriminellen Untergrund zurückzugreifen. Solche Tools unterliegen keinen Beschränkungen und können weniger fortgeschrittenen Akteuren einen erheblichen Vorteil verschaffen. Derzeit sind mehrere vom ihnen verfügbar, und wir gehen davon aus, dass sie die Einstiegshürden für viele Kriminelle senken werden.“

(1) Quelle / externer Link > https://cloud.google.com/blog/topics/threat-intelligence/adversarial-misuse-generative-ai?hl=en

Weitere Informationen hierzu finden Sie im vollständigen AI Threat Tracker (siehe PDF Anlage unten).

Querverweis:

Unser Blogpost > Resilienz gegen Cyberangriffe: Backup-Verfahren als Teil einer übergeordneten Datenschutzstrategie

Unser Beitrag > Quantensichere Verschlüsselung: Gigamon erweitert mit GigaVUE 6.12 seine Deep Observability Pipeline

Unser Beitrag > Schwarz Digits, XM Cyber und SentinelOne stellen integrierte KI-gestützte Cyber Security Plattform bereit

| Anhang | Größe |

|---|---|

| 725.42 KB |